Trong thế giới công nghệ hiện đại, router đóng vai trò như cầu nối dữ liệu giữa các thiết bị trong mạng gia đình. Tuy nhiên, khi nói đến Internet rộng lớn, máy chủ DNS (Domain Name System) mới là “người phiên dịch” thầm lặng, thực hiện một công việc tương tự. Chúng cung cấp một bảng tra cứu khổng lồ, chuyển đổi những URL dễ đọc của con người như congnghemoi.net thành các địa chỉ IP mà trình duyệt web của bạn sử dụng để truy xuất dữ liệu. Đây là một hệ thống nghe có vẻ đơn giản nhưng lại vô cùng phức tạp ở cấp độ vĩ mô, và hầu hết thời gian, nó hoạt động trơn tru để giữ cho Internet kết nối.

Các máy chủ DNS được cấu hình trên hệ điều hành của bạn hoặc trên router sẽ tiếp nhận truy vấn từ trình duyệt. Tùy thuộc vào việc chúng có dữ liệu trong bộ nhớ đệm (cache) hay không, chúng sẽ trả về thông tin cho trình duyệt của bạn hoặc truy vấn một chuỗi các máy chủ tên miền khác. Quá trình này bắt đầu từ máy chủ c-root, sau đó đến máy chủ tên miền cho TLDs (Top-Level Domains), rồi đến máy chủ tên miền chịu trách nhiệm lưu trữ website thực tế, trước khi chuyển dữ liệu về lại trình duyệt của bạn.

Ngoại trừ những lúc mọi thứ đi sai hướng—và tùy thuộc vào phần nào của quy trình phân giải DNS bị ảnh hưởng, nó có thể làm gián đoạn một phần lớn Internet cùng một lúc. Đôi khi, đó chỉ là một website duy nhất biến mất hoặc một loạt các dịch vụ liên quan đến nó, nhưng cũng có thể lan rộng hơn nhiều. Do cách thức hoạt động của các máy chủ tên miền, một sự cố có thể ảnh hưởng đến một số khu vực trên thế giới mà không ảnh hưởng đến những khu vực khác.

Cũng bởi vì những trục trặc này mà trong ngành công nghệ thông tin đã hình thành một câu nói quen thuộc: “luôn luôn là DNS” (“it’s always DNS”). Lý do là bởi nguyên nhân gốc rễ của nhiều hành vi không giải thích được thường có thể được truy về những điểm kỳ lạ trong quy trình DNS. Khi website yêu thích của bạn không thể truy cập được hoặc bạn không thể kết nối Internet, thủ phạm thường là DNS. Hãy cùng congnghemoi.net đi sâu vào những sự cố lớn đã gây ra bởi việc quản trị hệ thống DNS kém hiệu quả.

Hiểu Về DNS: “Bộ Não” Đằng Sau Mỗi Lần Truy Cập Internet

DNS, hay Hệ thống Tên miền, là một trong những nền tảng quan trọng nhất của Internet mà hầu hết người dùng không hề hay biết. Nó hoạt động như một danh bạ điện thoại khổng lồ cho Internet, dịch các tên miền dễ nhớ (như facebook.com) thành địa chỉ IP số (như 157.240.246.35) mà máy tính sử dụng để định vị và giao tiếp với nhau. Nếu không có DNS, chúng ta sẽ phải ghi nhớ hàng loạt các dãy số IP phức tạp để truy cập các trang web.

Cơ Chế Hoạt Động Của DNS

Quy trình phân giải DNS diễn ra chỉ trong tích tắc mỗi khi bạn gõ một địa chỉ website vào trình duyệt:

- Truy vấn: Trình duyệt của bạn gửi yêu cầu đến máy chủ DNS cục bộ (thường là của ISP hoặc được cấu hình trên router của bạn).

- Bộ nhớ đệm (Cache): Máy chủ DNS cục bộ kiểm tra xem nó có bản ghi IP cho tên miền đó trong bộ nhớ đệm của mình không. Nếu có, nó sẽ trả về ngay lập tức.

- Root Server: Nếu không có, máy chủ DNS cục bộ sẽ hỏi một trong 13 máy chủ root trên toàn cầu. Các máy chủ root này không biết địa chỉ IP cụ thể, nhưng chúng biết máy chủ DNS nào chịu trách nhiệm cho các tên miền cấp cao nhất (TLDs) như

.com,.org,.net. - TLD Server: Máy chủ DNS cục bộ tiếp tục hỏi máy chủ TLD tương ứng. Máy chủ TLD sẽ chỉ nó đến máy chủ tên miền có thẩm quyền (authoritative name server) chịu trách nhiệm cho tên miền cụ thể mà bạn muốn truy cập (ví dụ: congnghemoi.net).

- Authoritative Name Server: Máy chủ tên miền có thẩm quyền này giữ bản ghi DNS chính xác cho tên miền đó và cuối cùng sẽ cung cấp địa chỉ IP cần thiết.

- Phân giải hoàn tất: Địa chỉ IP được trả về máy chủ DNS cục bộ của bạn, sau đó đến trình duyệt, và bạn có thể truy cập website.

Toàn bộ quá trình này diễn ra nhanh đến mức bạn hiếm khi nhận ra nó đang hoạt động, cho đến khi có gì đó trục trặc.

Khi DNS Gặp Trục Trặc: Tầm Ảnh Hưởng Khổng Lồ

“It’s always DNS” (Luôn luôn là DNS) là một câu nói đùa phổ biến trong giới IT khi gặp phải những sự cố mạng khó hiểu. Đằng sau câu nói này là một sự thật rằng, dù DNS là một hệ thống mạnh mẽ và phân tán, nó cũng rất phức tạp và dễ gặp lỗi. Một lỗi nhỏ trong cấu hình DNS có thể gây ra những hậu quả nghiêm trọng, từ việc một trang web không thể truy cập được cho đến sự sụp đổ của một phần lớn Internet.

Các sự cố DNS có thể xuất phát từ nhiều nguyên nhân: lỗi cấu hình thủ công, tấn công mạng, trục trặc phần cứng, hoặc thậm chí là sự cố trong các hệ thống phụ trợ như định tuyến BGP. Khi DNS không thể làm đúng công việc của mình, người dùng không thể tìm thấy các trang web và dịch vụ mà họ muốn, dẫn đến tình trạng “sập mạng” cục bộ hoặc toàn cầu.

Những Sự Cố DNS Lớn Nhất Từng Gây Chấn Động Internet

1. Zoom (2025): Khi Nhà Đăng Ký Tên Miền Gây Sự Cố Bất Ngờ

Điều gì xảy ra khi nhà đăng ký tên miền của bạn hạ gục website?

Thông thường, một khi bạn đăng ký một tên miền, nó là của bạn. Và một khi bạn thiết lập các bản ghi đi kèm để liên kết nó với địa chỉ IP công cộng của máy chủ của bạn, hầu như không có gì có thể đi sai. Ngoại trừ vào ngày 16 tháng 4 năm 2025, dịch vụ hội nghị truyền hình yêu thích của nhiều người, Zoom, đã ngoại tuyến. Hay nói đúng hơn, tên miền zoom.us đã ngoại tuyến, ảnh hưởng đến các dịch vụ.

Điều có thể được cho là một lỗi cấu hình DNS đã hóa ra lại là một hành động chặn máy chủ của GoDaddy Registry, do một sự hiểu lầm giữa Markmonitor (nhà đăng ký tên miền) và GoDaddy. DNS về mặt kỹ thuật vẫn hoạt động bình thường ở đây, nhưng do các lớp bộ nhớ đệm để bật các dịch vụ linh hoạt, phải mất một thời gian khá dài trước khi tên miền có thể truy cập lại được.

Màn hình điện thoại hiển thị ứng dụng điều khiển từ xa và laptop hiển thị Zoom đang họp

Màn hình điện thoại hiển thị ứng dụng điều khiển từ xa và laptop hiển thị Zoom đang họp

Bài học: Sự cố của Zoom năm 2025 cho thấy tầm quan trọng của sự phối hợp và giao tiếp rõ ràng giữa các bên liên quan trong hệ sinh thái quản lý tên miền và DNS. Ngay cả khi DNS hoạt động “đúng”, một yếu tố bên ngoài có thể gây ra gián đoạn nghiêm trọng.

2. Cogent (2024): Khi Một Root Server Lạc Nhịp Đe Dọa Internet

Một trong mười ba máy chủ root cho DNS đã bị trục trặc trong nhiều ngày.

DNS nằm ở trung tâm của mọi phần kết nối Internet, và hơi đáng lo ngại khi chỉ có một vài máy chủ kiểm soát cấp cao nhất của nó. Có mười ba máy chủ root trên toàn thế giới, phân bố địa lý. Thông thường, chúng hoàn toàn đồng bộ và có nhiệm vụ định tuyến các truy vấn DNS đến nơi cần đến. Nhưng vào năm 2024, một trong số chúng đã mất đồng bộ trong bốn ngày, điều này có thể đã đẩy Internet vào hỗn loạn.

Nếu các máy chủ root đó không đồng bộ, DNSSEC có thể bị qua mặt trong các điều kiện tấn công phù hợp, cho phép kẻ tấn công mạo danh bất kỳ tên miền nào họ muốn. Điều này được gọi là DNS cache poisoning, và là lý do tại sao DNSSEC được phát minh ngay từ đầu. Nếu không có máy chủ đó đồng bộ với 12 máy chủ còn lại, nó có thể đã bị lợi dụng để mạo danh các tên miền cho hoạt động không tốt. Và đó không phải là vấn đề duy nhất với DNS vào thời điểm đó, khi công ty vận hành máy chủ root đó cũng đã nhầm lẫn chuyển địa chỉ IP của website c-root cho một công ty khác, khiến website này ngoại tuyến.

Các tủ rack máy chủ trung tâm dữ liệu với máy trạm Lenovo ThinkStation PX

Các tủ rack máy chủ trung tâm dữ liệu với máy trạm Lenovo ThinkStation PX

Bài học: Sự cố Cogent nhấn mạnh sự mong manh tiềm tàng của cơ sở hạ tầng cốt lõi Internet. Ngay cả một lỗi đơn lẻ trên một máy chủ root cũng có thể tạo ra những lỗ hổng bảo mật nghiêm trọng và gây ra nguy cơ sập mạng toàn cầu nếu không được xử lý kịp thời.

3. Akamai (2021): Sập Hệ Thống Edge DNS Gây Chấn Động

Định tuyến Internet ở quy mô lớn thật khó, đúng không?

Akamai là một trong những nhà cung cấp dịch vụ phân phối nội dung (CDN) hàng đầu cho các công ty lớn và do đó, là một phần quan trọng của hệ thống DNS. Công ty có các dịch vụ DNS riêng để làm cho mọi thứ mượt mà hơn cho khách hàng, điều mà hầu hết thời gian họ làm rất tốt. Vào mùa hè năm 2021, hệ thống Edge DNS của họ đã gặp sự cố, đây không phải là tin tốt cho các website mà Akamai giữ trực tuyến.

Các ông lớn như UPS, FedEx, Airbnb và Fidelity đã tạm thời biến mất khỏi Internet trong thời gian mất điện. Steam, LastPass và PlayStation Network cũng gặp sự cố kết nối mất hàng giờ để giải quyết. Lần này, không phải là một cuộc tấn công mạng hay hack, điều này thật tốt, vì hệ thống DNS rất dễ bị tấn công và đã là mục tiêu yêu thích trong nhiều năm.

Bài học: Sự cố Akamai cho thấy nguy cơ tập trung hóa dịch vụ. Khi một nhà cung cấp lớn như Akamai gặp sự cố, ảnh hưởng sẽ lan rộng đến hàng trăm, thậm chí hàng ngàn website và dịch vụ phụ thuộc. Nó cũng là lời nhắc nhở về tầm quan trọng của việc có một kiến trúc DNS dự phòng đa dạng.

4. Facebook (2021): Lỗi Cấu Hình BGP Gây Ra Hiệu Ứng Domino Với DNS

Một lỗi lớn tự gây ra của bộ phận kỹ thuật đã khiến mọi thứ ngoại tuyến.

Dù là Facebook, WhatsApp, Messenger hay Instagram, một đặc điểm chung của đế chế Meta là chúng luôn trực tuyến. Đây là trung tâm giao tiếp cho nhiều khu vực trên thế giới, và mỗi lần gián đoạn nhỏ đều gặp phải sự tức giận từ người dùng. Nhưng vào năm 2021, tất cả các dịch vụ của Facebook đã sập trong nhiều giờ trên toàn cầu, và mặc dù DNS không phải là nguyên nhân gốc rễ, nó đã đóng một vai trò quan trọng. Một nhiệm vụ bảo trì đơn giản để đánh giá tính khả dụng của các dịch vụ đã kết thúc bằng việc gây ra hiệu ứng dây chuyền, ngắt kết nối mọi trung tâm dữ liệu của Facebook khỏi nhau, cũng như khỏi Internet. Sau đó, các máy chủ DNS của Facebook ngừng quảng bá, có nghĩa là không thể truy cập bất kỳ trung tâm dữ liệu nào để khắc phục trừ khi có mặt vật lý tại chỗ.

Ứng dụng Facebook Messenger trên Apple Watch

Ứng dụng Facebook Messenger trên Apple Watch

Bài học: Sự cố của Facebook là một minh chứng rõ ràng về mối liên hệ chặt chẽ giữa định tuyến (BGP) và phân giải DNS. Một lỗi trong hệ thống định tuyến có thể khiến các máy chủ DNS không thể truy cập được, và ngược lại, gây ra hiệu ứng domino khiến toàn bộ hệ thống sập. Nó cũng chỉ ra rằng, ngay cả những gã khổng lồ công nghệ cũng không miễn nhiễm với những lỗi cấu hình cơ bản.

5. Cloudflare (2020): Khi DDoS Chính Mình Vì Router Lỗi

Khi một công ty bảo mật một phần lớn Internet, bất kỳ sự cố nào cũng là lớn.

Cloudflare bảo vệ một phần lớn Internet khỏi các cuộc tấn công, nhưng nó không miễn nhiễm với lỗi. Năm 2020, một router bị cấu hình sai đã định tuyến tất cả lưu lượng của Cloudflare từ một số vị trí qua nó thay vì giúp cân bằng tải, trong khi một phần khác của xương sống mạng đang được bảo trì. Về cơ bản, Cloudflare đã tự DDoS router của mình ra khỏi mạng, và khiến một phần lớn khách hàng và người dùng của họ gặp sự cố kết nối. Đây là lần đầu tiên (và theo hiểu biết của tôi là duy nhất) xương sống của Cloudflare gặp sự cố như thế này, và những thay đổi đã được triển khai có nghĩa là nó không thể sập lại theo cách này nữa.

Bức tường nhiễu loạn của Cloudflare tại San Francisco

Bức tường nhiễu loạn của Cloudflare tại San Francisco

Bài học: Sự cố của Cloudflare nhấn mạnh sự phức tạp trong việc quản lý hạ tầng mạng quy mô lớn và hậu quả của một lỗi cấu hình đơn lẻ. Nó cũng là một lời nhắc nhở rằng, ngay cả những hệ thống được thiết kế để bảo vệ cũng có thể tự trở thành nạn nhân của chính mình nếu không có kiểm soát chặt chẽ.

6. Verizon (2019): Một ISP Nhỏ Làm Đảo Lộn Định Tuyến Internet Toàn Cầu

Một ISP nhỏ bằng cách nào đó đã ảnh hưởng đến hệ thống của Verizon và gây ra hỗn loạn.

Việc định tuyến và quảng bá các tuyến DNS trên Internet hoạt động theo một hệ thống phân cấp quyền hạn, từ các máy chủ root đến các nhà cung cấp xử lý các xương sống chính đến các ISP nhỏ hơn, và cứ thế. Hệ thống quyền hạn đáng tin cậy này có thể bị tấn công, nhưng đôi khi nó cũng bị chiếm đoạt một cách nhầm lẫn. Năm 2019, Verizon đã chấp nhận một số định tuyến Internet từ một ISP nhỏ mà lẽ ra không nên, và do vị trí có thẩm quyền của Verizon, phần còn lại của thế giới đã đồng ý.

Kết quả cuối cùng là lưu lượng truy cập dành cho Cloudflare, Facebook và nhiều dịch vụ khác đều bị định tuyến qua phần cứng của một ISP nhỏ ở Pennsylvania, khiến nó ngoại tuyến và chặn các yêu cầu đó. Nó giống như một Pi-hole được thiết lập trên toàn bộ Internet, và trong khi loại việc này xảy ra khá thường xuyên, Verizon lẽ ra phải lọc các yêu cầu đó và không thay đổi định tuyến lớn vì nó.

Nhóm người tiêu dùng Verizon

Nhóm người tiêu dùng Verizon

Bài học: Vụ việc Verizon minh họa sự mong manh của giao thức định tuyến BGP (Border Gateway Protocol) và mối liên hệ của nó với khả năng truy cập DNS. Một lỗi cấu hình ở một điểm có thể lan truyền rộng rãi và làm gián đoạn toàn bộ Internet, nhấn mạnh tầm quan trọng của việc lọc BGP chặt chẽ.

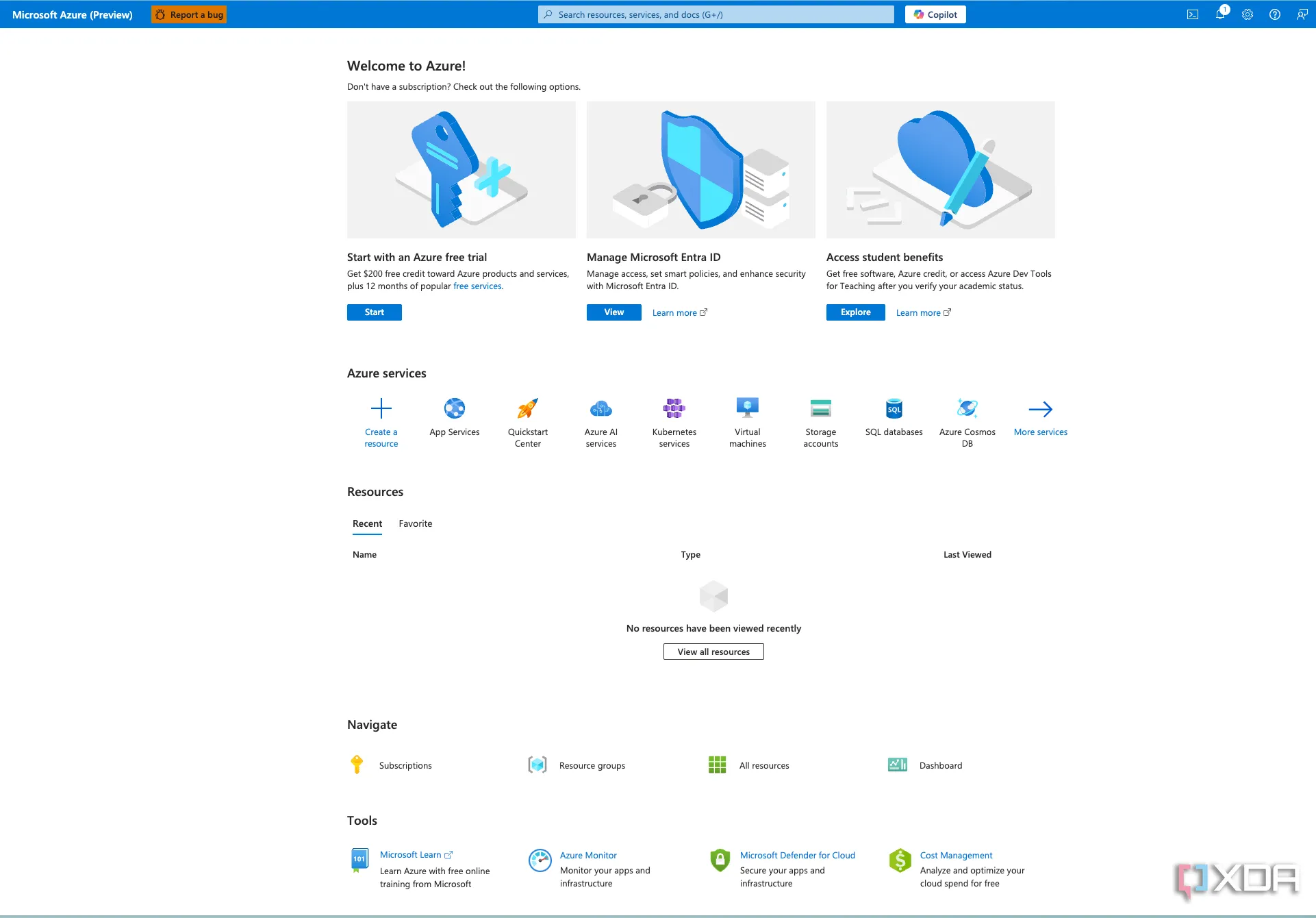

7. Azure (2021 và 2016): Khi “Đám Mây” Cũng Gặp Lỗi DNS

Mọi nơi có quản trị viên hệ thống đều có khả năng mã nguồn tệ.

Ngay cả các nhà cung cấp đám mây khổng lồ đôi khi cũng mắc lỗi, và khi DNS là nguyên nhân gốc rễ, các máy chủ đám mây đó có thể làm vấn đề trở nên tồi tệ hơn. Năm 2021, các máy chủ DNS Azure của Microsoft lần đầu tiên bị tấn công bởi các yêu cầu DNS kỳ lạ, khiến các máy chủ của họ ngừng phản hồi các yêu cầu hợp lệ từ máy khách. Sau đó, các máy khách đó đã thử lại các truy vấn DNS của họ, làm tràn máy chủ với các yêu cầu mà lẽ ra sẽ không bất thường vào bất kỳ thời điểm nào khác. Nhưng đây không phải là lần duy nhất Azure phải chịu đựng sự thất thường của DNS, vì trong quá trình di chuyển DNS vào năm 2016, Microsoft đã khiến các dịch vụ đám mây của mình bị sập trong vài giờ.

Các dịch vụ Microsoft Azure

Các dịch vụ Microsoft Azure

Bài học: Sự cố của Azure chứng minh rằng không có hệ thống nào, dù lớn hay phức tạp đến đâu, là hoàn hảo. Lỗi cấu hình hoặc sự cố phần mềm trong các hệ thống DNS của nhà cung cấp đám mây có thể gây ra sự gián đoạn lan rộng, ảnh hưởng đến hàng triệu người dùng và doanh nghiệp phụ thuộc.

8. Tấn Công Chiếm Quyền Nameserver DNS (2018): Gián Điệp Quốc Gia Trên Hạ Tầng Internet

Một loạt các cuộc tấn công phức tạp đã chiếm quyền kiểm soát các bản ghi DNS của nhiều website chính phủ.

Gián điệp có nhiều hình thức, và vào năm 2018, một quốc gia đã chiếm quyền kiểm soát các bản ghi DNS của nhiều website chính phủ khác. Sau khi chiếm quyền thành công, họ đã thay thế các chứng chỉ mã hóa SSL cho các trang đó để giải mã bất kỳ lưu lượng VPN hoặc lưu lượng mã hóa nào khác từ các trang đó. Điều này bao gồm cơ sở hạ tầng DNS cho hơn 50 công ty và cơ quan chính phủ Trung Đông, bao gồm các mục tiêu ở Albania, Cyprus, Egypt, Iraq, Jordan, Kuwait, Lebanon, Libya, Saudi Arabia và Các Tiểu vương quốc Ả Rập Thống nhất. Tất cả đều có thể xảy ra vì họ đã chiếm quyền một phần của một trong 13 máy chủ root xử lý các bản ghi DNS toàn cầu, cho thấy Internet mong manh như thế nào ở phía dưới.

Cụm máy chủ chuyên dụng

Cụm máy chủ chuyên dụng

Bài học: Vụ tấn công này là một lời cảnh tỉnh nghiêm trọng về các mối đe dọa an ninh mạng ở cấp độ quốc gia và khả năng khai thác các điểm yếu trong hệ thống DNS để thực hiện các hành vi gián điệp tinh vi. Nó cho thấy sự cần thiết của các biện pháp bảo mật DNS mạnh mẽ hơn, đặc biệt là với các cơ sở hạ tầng quan trọng.

9. DDoS vào Dyn (2016): Botnet Mirai Gây Chấn Động Thế Giới

Điều gì xảy ra khi bạn cố gắng hạ gục các nhà cung cấp DNS?

Botnet Mirai, chịu trách nhiệm cho làn sóng tấn công rộng lớn này vào năm 2016, là lý do chính khiến mọi nhà báo và chuyên gia bảo mật sẽ nói với bạn đừng tin tưởng các thiết bị IoT của mình. Nó cũng đã hạ gục Xbox Live, PlayStation Network, Fox News, GitHub và hàng chục trang web và dịch vụ lớn khác. Các hacker tương tự cũng đã tạo ra một botnet lây nhiễm hàng chục nghìn router gia đình, được sử dụng để tạo doanh thu thông qua click fraud trong cơ sở hạ tầng quảng cáo trực tuyến. Trong khi họ đang ở tù, mã Mirai đã được đăng trực tuyến và được sử dụng trong các cuộc tấn công khác.

Bó cáp Ethernet màu cam

Bó cáp Ethernet màu cam

Bài học: Vụ tấn công Dyn cho thấy nguy cơ tiềm tàng từ hàng triệu thiết bị IoT kém bảo mật khi chúng bị biến thành một botnet khổng lồ. Nó nhấn mạnh tầm quan trọng của việc bảo mật thiết bị IoT và bảo vệ các nhà cung cấp dịch vụ DNS khỏi các cuộc tấn công từ chối dịch vụ (DDoS).

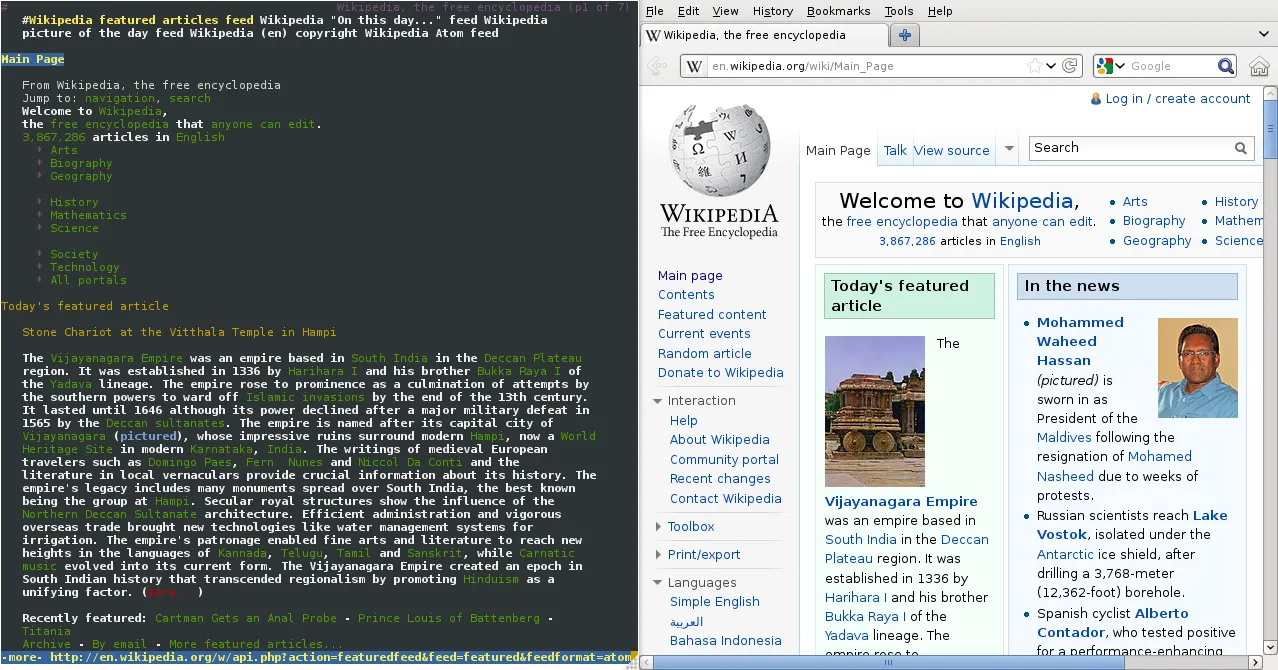

10. Wikipedia (2010): Khi Máy Chủ Quá Nóng và Kế Hoạch Dự Phòng Thất Bại

Ngay cả các máy chủ cấp doanh nghiệp đôi khi cũng quá nóng.

Vào năm 2010, Wikimedia Foundation đã gặp sự cố DNS, khiến Wikipedia tạm thời bị vô hiệu hóa. Một số máy chủ trong trung tâm dữ liệu Châu Âu của họ quá nóng và tự tắt để bảo vệ phần cứng và dữ liệu, đây là một thực hành tiêu chuẩn. Họ cũng có một kế hoạch chuyển đổi các truy vấn DNS sang một trung tâm dữ liệu khác. Trong quá trình chuyển đổi, họ nhận ra chế độ failover đã bị hỏng, và quá trình phân giải DNS cho tất cả các trang của Wikimedia đã ngừng hoạt động cho đến khi họ có thể khôi phục dịch vụ.

Ảnh chụp màn hình trang chủ Wikipedia hiển thị song song trên trình duyệt Lynx và Firefox

Ảnh chụp màn hình trang chủ Wikipedia hiển thị song song trên trình duyệt Lynx và Firefox

Bài học: Sự cố của Wikipedia là lời nhắc nhở về tầm quan trọng của việc kiểm tra và đảm bảo các hệ thống dự phòng (failover) hoạt động hiệu quả. Một kế hoạch dự phòng trên giấy tờ sẽ không có giá trị nếu nó không được thử nghiệm và hoạt động đúng cách trong thực tế.

Kết Luận

Qua những sự cố DNS lớn trong lịch sử mà congnghemoi.net đã điểm lại, chúng ta có thể thấy rõ ràng rằng Hệ thống Tên miền (DNS) là một nền tảng cốt lõi, không thể thiếu cho hoạt động của Internet. Tuy nhiên, cũng chính vì vai trò trọng yếu này mà DNS trở thành một điểm yếu tiềm tàng, dễ bị tổn thương bởi các lỗi cấu hình, trục trặc kỹ thuật, hay thậm chí là các cuộc tấn công mạng tinh vi.

Câu nói “luôn luôn là DNS” không chỉ là một trò đùa trong giới IT, mà còn là một lời nhắc nhở về sự phức tạp và mong manh của cơ sở hạ tầng Internet. Từ việc một router lỗi cho đến một botnet tấn công quy mô lớn, các vấn đề liên quan đến DNS có thể gây ra những hậu quả nghiêm trọng, làm gián đoạn cuộc sống số của hàng tỷ người dùng và hoạt động của vô số doanh nghiệp trên toàn cầu. Việc hiểu rõ về DNS, nhận thức được các nguy cơ và bài học từ những sự cố trong quá khứ là vô cùng quan trọng đối với bất kỳ ai làm việc hoặc phụ thuộc vào Internet.

Bạn đã từng gặp phải sự cố nào liên quan đến DNS chưa? Hãy chia sẻ kinh nghiệm của bạn trong phần bình luận bên dưới hoặc tìm hiểu thêm các bài viết chuyên sâu về an ninh mạng và hạ tầng Internet trên congnghemoi.net!