OPNsense, một tường lửa mạnh mẽ được phát triển từ pfSense và xây dựng trên nền tảng FreeBSD, đã trở thành lựa chọn hàng đầu cho những ai muốn kiểm soát tối đa mạng lưới của mình. Mặc dù sở hữu nhiều khả năng vượt trội, phần mềm này có thể khiến nhiều người cảm thấy choáng ngợp khi lần đầu tiếp cận một hệ thống tường lửa tùy chỉnh. OPNsense về cơ bản đã sẵn sàng hoạt động ngay sau khi cài đặt, trừ việc cấu hình truy cập cho nhà cung cấp dịch vụ Internet (ISP) của bạn. Với vai trò là một chuyên gia về OPNsense tại congnghemoi.net, tôi đã tổng hợp những bước thiết yếu mà tôi luôn thực hiện khi thiết lập OPNsense. Việc tuân thủ các bước này không chỉ giúp bạn nhanh chóng đưa hệ thống vào hoạt động mà còn đảm bảo mạng LAN của bạn trở nên giàu tính năng, an toàn và bảo mật vượt trội, tránh xa các rủi ro tiềm ẩn.

1. Đảm bảo mọi thứ hoạt động ổn định

Chạy thử nghiệm hệ thống

Sau khi kết nối OPNsense với nhà cung cấp dịch vụ Internet của bạn, việc kiểm tra xem mọi thứ có đang hoạt động trơn tru là cực kỳ quan trọng. Bỏ qua bước này có thể dẫn đến việc bạn gặp khó khăn khi kết nối với các máy chủ bên ngoài mạng gia đình. Đồng thời, đây cũng là lúc cần xác minh liệu phần cứng bạn đã cài đặt OPNsense có đủ khả năng xử lý toàn bộ lưu lượng mạng hay không. Tùy thuộc vào thiết bị bạn chọn làm tường lửa và vị trí lắp đặt, bạn có thể gặp phải các vấn đề liên quan đến nhiệt lượng sinh ra từ CPU. Mặc dù OPNsense không quá đòi hỏi về tài nguyên, nhưng CPU của nó phải xử lý mọi dữ liệu và tác vụ trên mạng, do đó cần có sự ổn định nhất định.

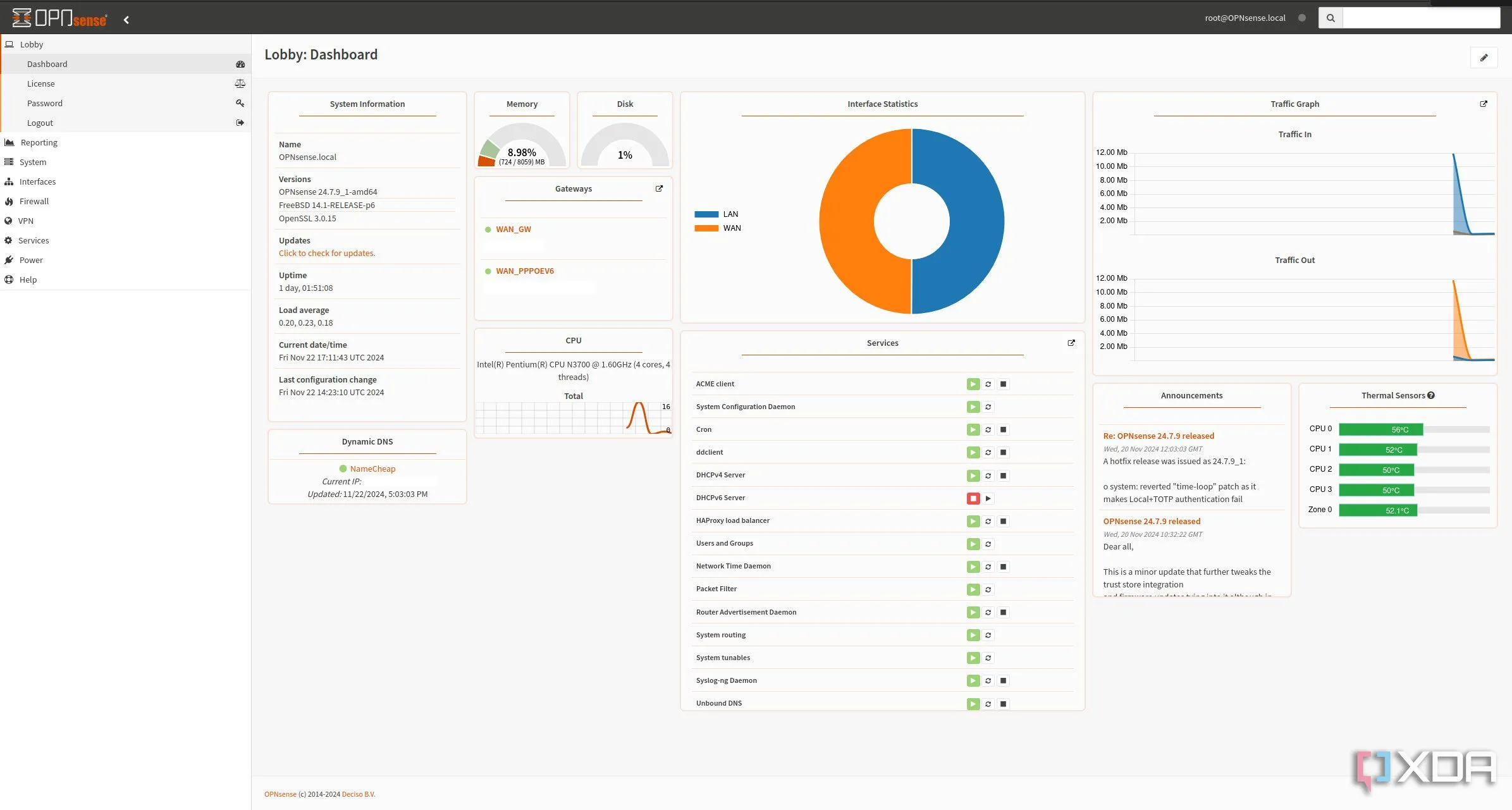

Giao diện Dashboard của OPNsense hiển thị tổng quan trạng thái tường lửa và hoạt động mạng

Giao diện Dashboard của OPNsense hiển thị tổng quan trạng thái tường lửa và hoạt động mạng

2. Cập nhật tất cả firmware

Luôn cập nhật là điều thông minh

Giống như bất kỳ thiết bị nào khác với firmware hoặc hệ điều hành, việc đảm bảo OPNsense đang chạy phiên bản mới nhất là tối quan trọng. Điều này không chỉ cung cấp cho bạn tất cả các tính năng mới nhất mà còn bao gồm các bản vá bảo mật quan trọng, không chỉ cho hệ điều hành cơ bản mà còn cho tất cả các thành phần khác tạo nên một tường lửa mạnh mẽ. May mắn thay, quá trình cập nhật OPNsense chỉ mất vài phút và mọi thứ được tự động hóa chỉ bằng một cú nhấp chuột. Hãy kiểm tra cập nhật ít nhất mỗi tuần một lần để đảm bảo hệ thống của bạn luôn chạy phiên bản mới nhất, sẵn sàng đối phó với mọi mối đe dọa và mang lại hiệu suất tối ưu.

Hệ thống mạng gia đình với switch mạng, thiết bị NAS và router, cần được bảo trì và cập nhật firmware

Hệ thống mạng gia đình với switch mạng, thiết bị NAS và router, cần được bảo trì và cập nhật firmware

3. Thay đổi địa chỉ IP mạng LAN

Tránh xung đột và tăng bảo mật

192.168.1.1 thường là địa chỉ cổng mặc định (default gateway) cho hầu hết các router do ISP cung cấp và OPNsense cũng không ngoại lệ. Tôi luôn khuyên bạn nên thay đổi địa chỉ IP mạng LAN mặc định này thành một cái gì đó độc đáo và ít phổ biến hơn. Điều này không chỉ giúp tăng cường bảo mật bằng cách tránh các cấu hình mặc định dễ đoán mà còn có thể ngăn chặn xung đột IP khi bạn sử dụng VPN để truy cập các dịch vụ tại nhà từ xa, đặc biệt khi bạn đang ở trên một mạng khác. Bạn có thể chọn bất kỳ địa chỉ nào mình muốn, miễn là bạn nhớ điều chỉnh mọi cấu hình tĩnh liên quan và thay đổi các lệnh đã sao chép khi làm theo các hướng dẫn khác.

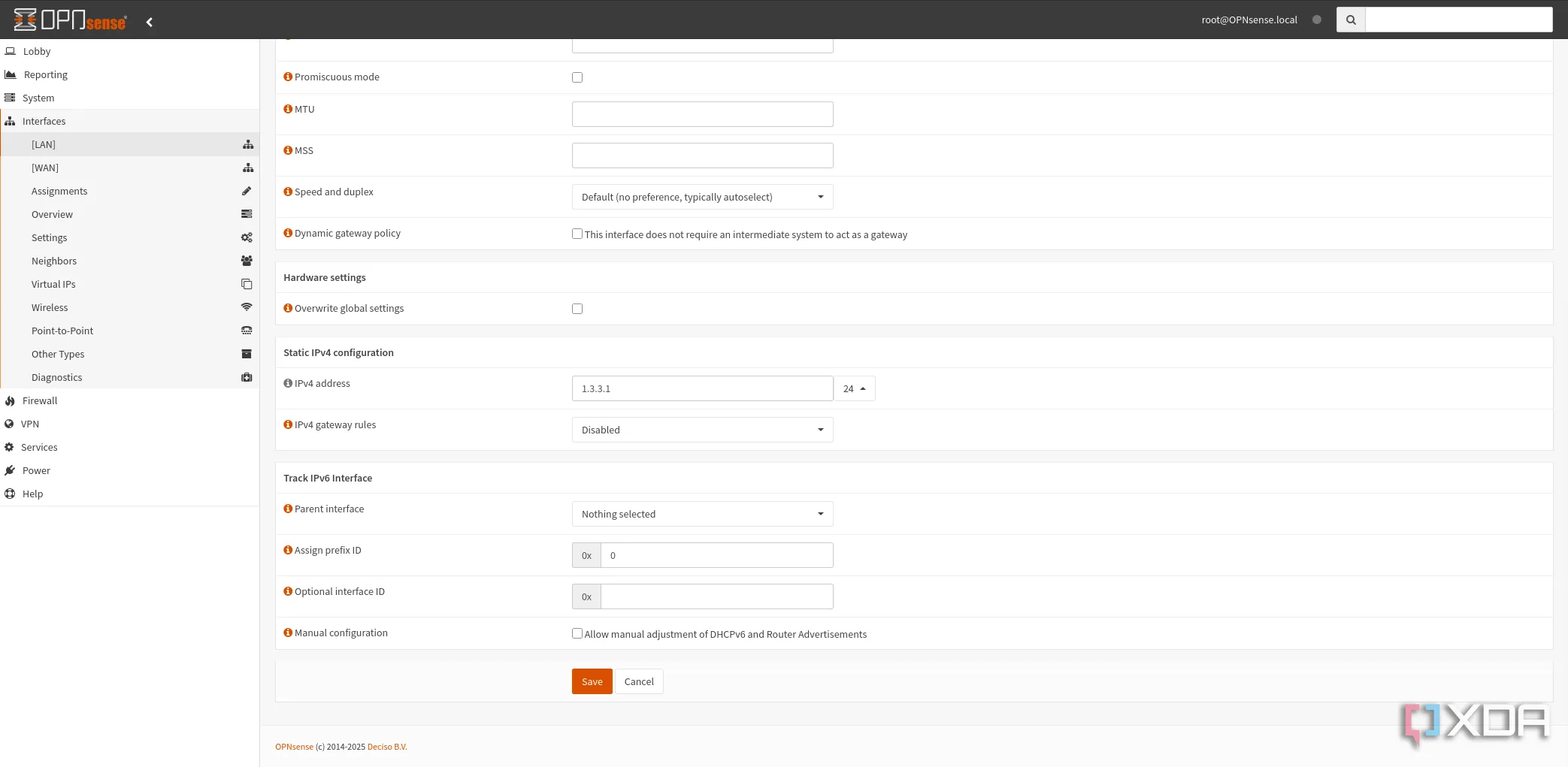

Cài đặt giao diện mạng LAN trong OPNsense, nơi cấu hình địa chỉ IP mặc định

Cài đặt giao diện mạng LAN trong OPNsense, nơi cấu hình địa chỉ IP mặc định

4. Tạo dải IP tĩnh riêng biệt

Dành cho phần cứng cố định của bạn

Tôi luôn khuyến nghị cấu hình địa chỉ IP tĩnh từ phía router thay vì trên các thiết bị khách. Phương pháp này đảm bảo không có xung đột giữa các phần cứng có cùng cài đặt, đồng thời giúp bạn quản lý mạng một cách tập trung và hiệu quả hơn. Máy chủ DHCP của OPNsense có thể thực hiện chính xác điều này, cho phép bạn đặt một địa chỉ IP tĩnh dành riêng cho từng thiết bị. Để dễ dàng quản lý và sử dụng, tôi khuyên bạn nên chia một dải địa chỉ IP cụ thể cho các thiết bị tĩnh. Ví dụ, bạn có thể dành khối từ 192.168.1.10 đến 192.168.1.30 cho IP tĩnh, trong đó máy chủ DHCP sẽ bỏ qua bất kỳ địa chỉ nào trong dải này.

Điều này đặc biệt hữu ích khi thiết lập IP tĩnh cho tất cả các phần cứng mạng, dịch vụ và các thiết bị quan trọng khác của bạn. Bạn có thể nhóm các IP này trong dải đã phân bổ: ví dụ, tất cả các switch và điểm truy cập (AP) có thể sử dụng từ 192.168.1.10 đến 192.168.1.15, còn tất cả các vùng chứa Docker có thể dùng từ 192.168.1.16 đến 192.168.1.25. Sau đó, DHCP sẽ sử dụng phần còn lại của các IP khả dụng để gán địa chỉ cho các thiết bị khách mới.

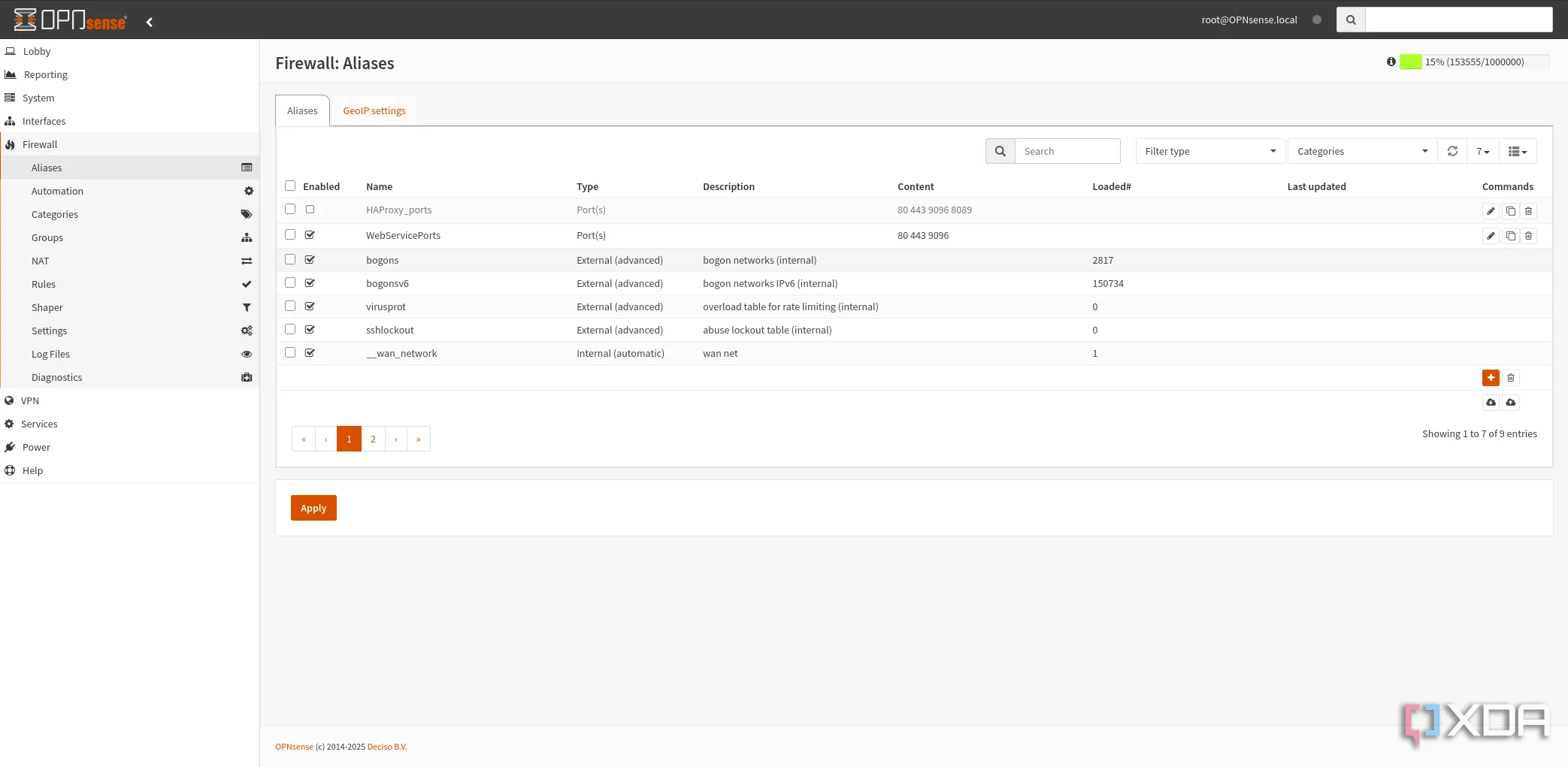

Cấu hình các bí danh (aliases) trong OPNsense để quản lý nhóm địa chỉ IP hoặc cổng dịch vụ hiệu quả

Cấu hình các bí danh (aliases) trong OPNsense để quản lý nhóm địa chỉ IP hoặc cổng dịch vụ hiệu quả

Hình ảnh một hệ thống homelab nhỏ gọn được đặt trong khung rack-mount, nơi OPNsense thường được triển khai

Hình ảnh một hệ thống homelab nhỏ gọn được đặt trong khung rack-mount, nơi OPNsense thường được triển khai

5. Chặn các tên miền độc hại

Bảo vệ toàn bộ mạng của bạn

Sử dụng dịch vụ Unbound tích hợp trong OPNsense, bạn có thể chặn các tên miền độc hại được cộng đồng rộng lớn báo cáo. OISD (Open-source Internet Security Domains) là một tập hợp các tên miền đã biết liên quan đến quảng cáo, lừa đảo (phishing), quảng cáo độc hại (malvertising), phần mềm độc hại (malware), phần mềm gián điệp (spyware), mã độc tống tiền (ransomware), đào tiền ảo trái phép (cryptojacking), và các hoạt động thu thập dữ liệu không cần thiết hoặc theo dõi người dùng. Đây là một công cụ quan trọng trong kho vũ khí của một quản trị viên mạng LAN để bảo vệ mạng của họ và tất cả các thiết bị kết nối khỏi những mối đe dọa trực tuyến. Quá trình cấu hình thông qua Unbound chỉ mất vài phút, và sau đó bạn đã có một lớp bảo vệ vững chắc.

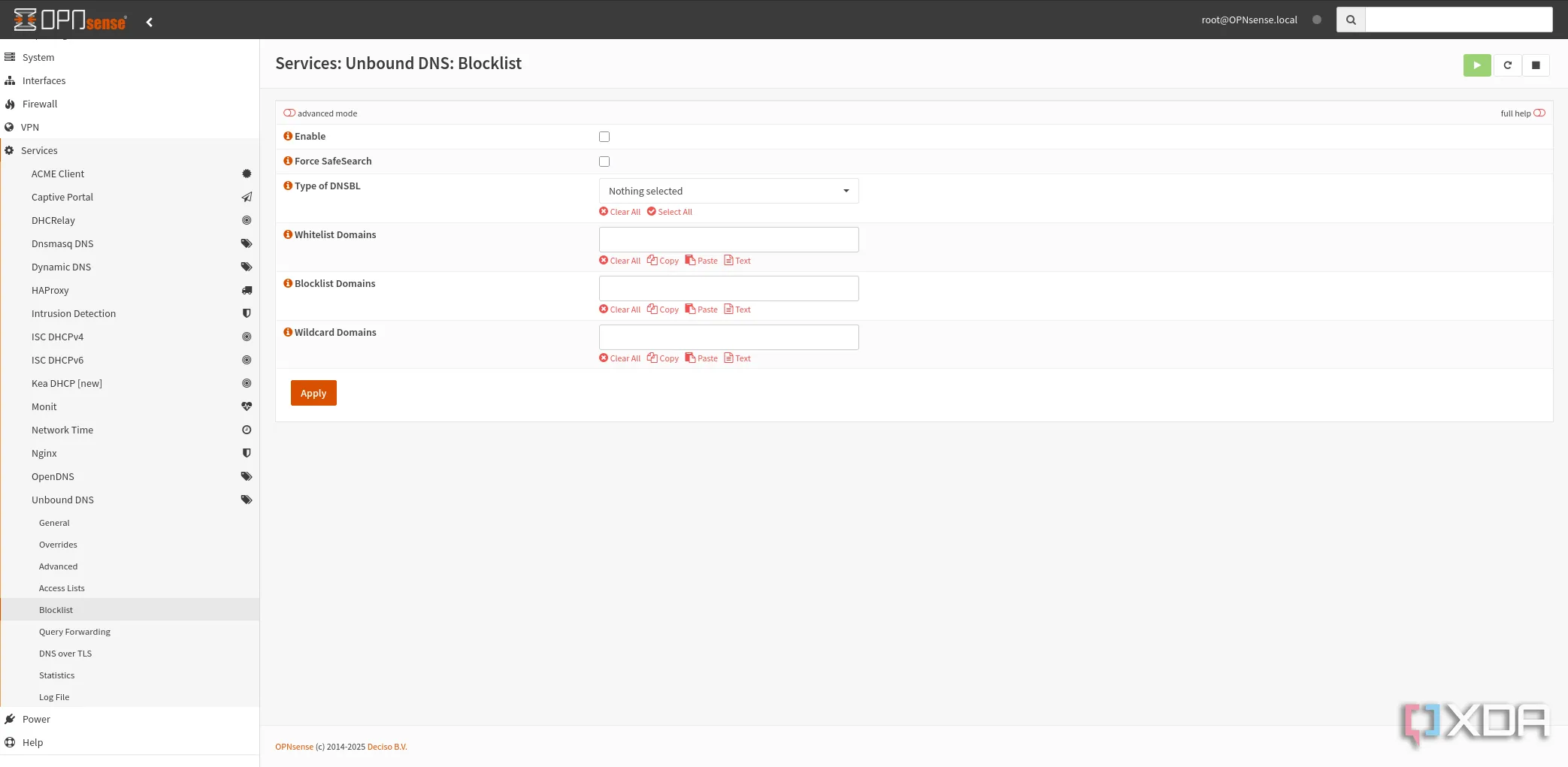

Cấu hình danh sách chặn (blocklist) trong dịch vụ Unbound của OPNsense để ngăn chặn truy cập các tên miền độc hại

Cấu hình danh sách chặn (blocklist) trong dịch vụ Unbound của OPNsense để ngăn chặn truy cập các tên miền độc hại

6. Thiết lập các mạng LAN ảo (VLAN)

Mạng khách cho khách truy cập và thiết bị IoT

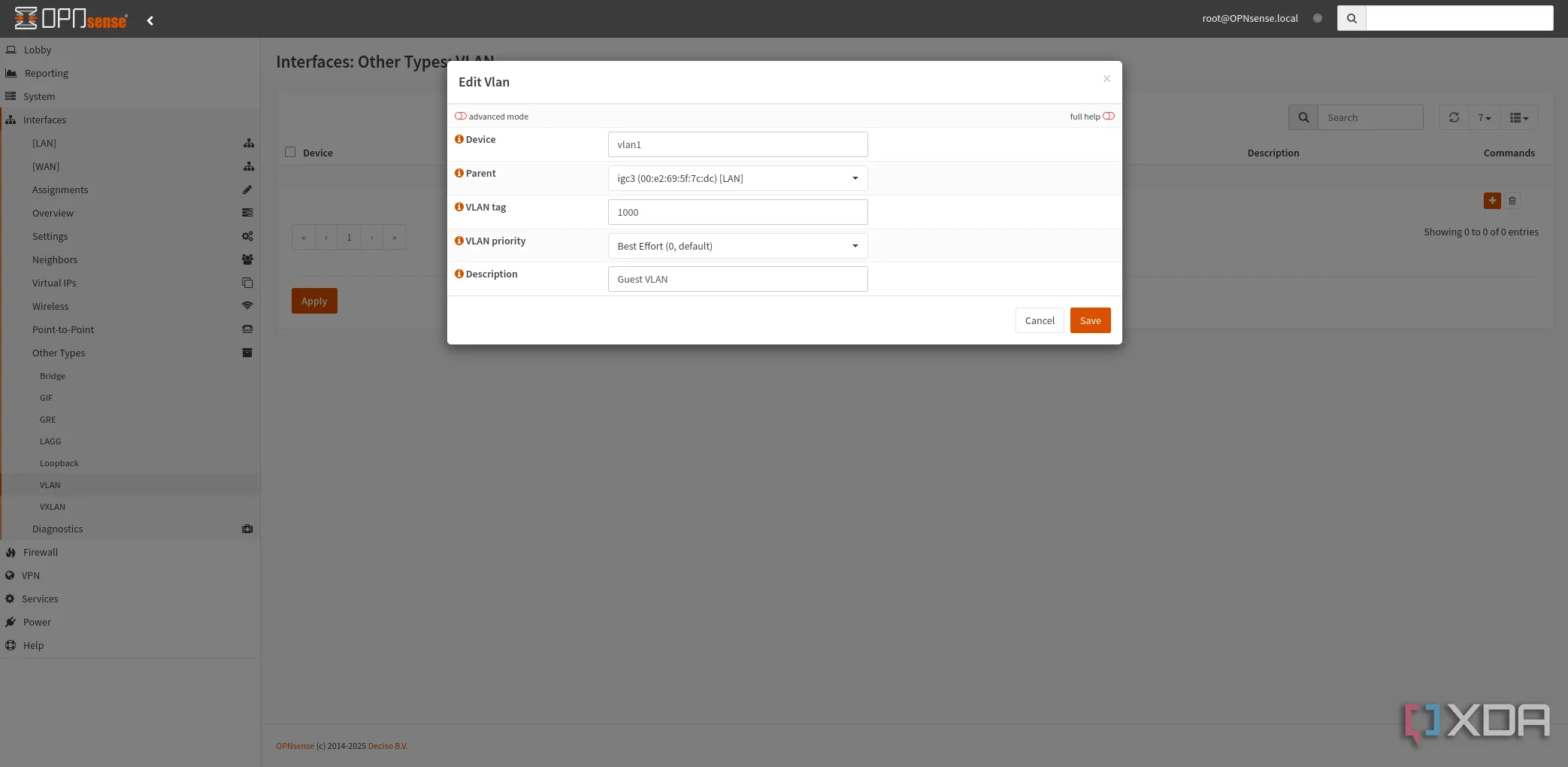

VLAN (Virtual LAN) là một công cụ mạnh mẽ để phân chia mạng của bạn thành nhiều phân đoạn khác nhau. Thay vì phải đầu tư thêm phần cứng vật lý để tạo ra nhiều mạng riêng biệt, bạn có thể ảo hóa chúng bằng cách sử dụng cơ sở hạ tầng hiện có. Điều này có nghĩa là tường lửa, các switch và điểm truy cập của bạn đều có thể xử lý nhiều mạng cùng lúc. Giải pháp này đặc biệt hữu ích để tạo một mạng riêng cho khách truy cập, sử dụng SSID (Service Set Identifier) riêng biệt mà không ảnh hưởng đến lưu lượng mạng nội bộ của bạn. Tương tự, bạn có thể tạo các VLAN riêng cho các thiết bị IoT (Internet of Things) hoặc bất kỳ thiết bị nào khác mà bạn muốn cách ly để tăng cường bảo mật và quản lý.

Giao diện thêm cấu hình mạng LAN ảo (VLAN) trong OPNsense để phân đoạn mạng an toàn hơn

Giao diện thêm cấu hình mạng LAN ảo (VLAN) trong OPNsense để phân đoạn mạng an toàn hơn

7. Cấu hình VPN toàn mạng LAN

Sử dụng nhà cung cấp yêu thích của bạn

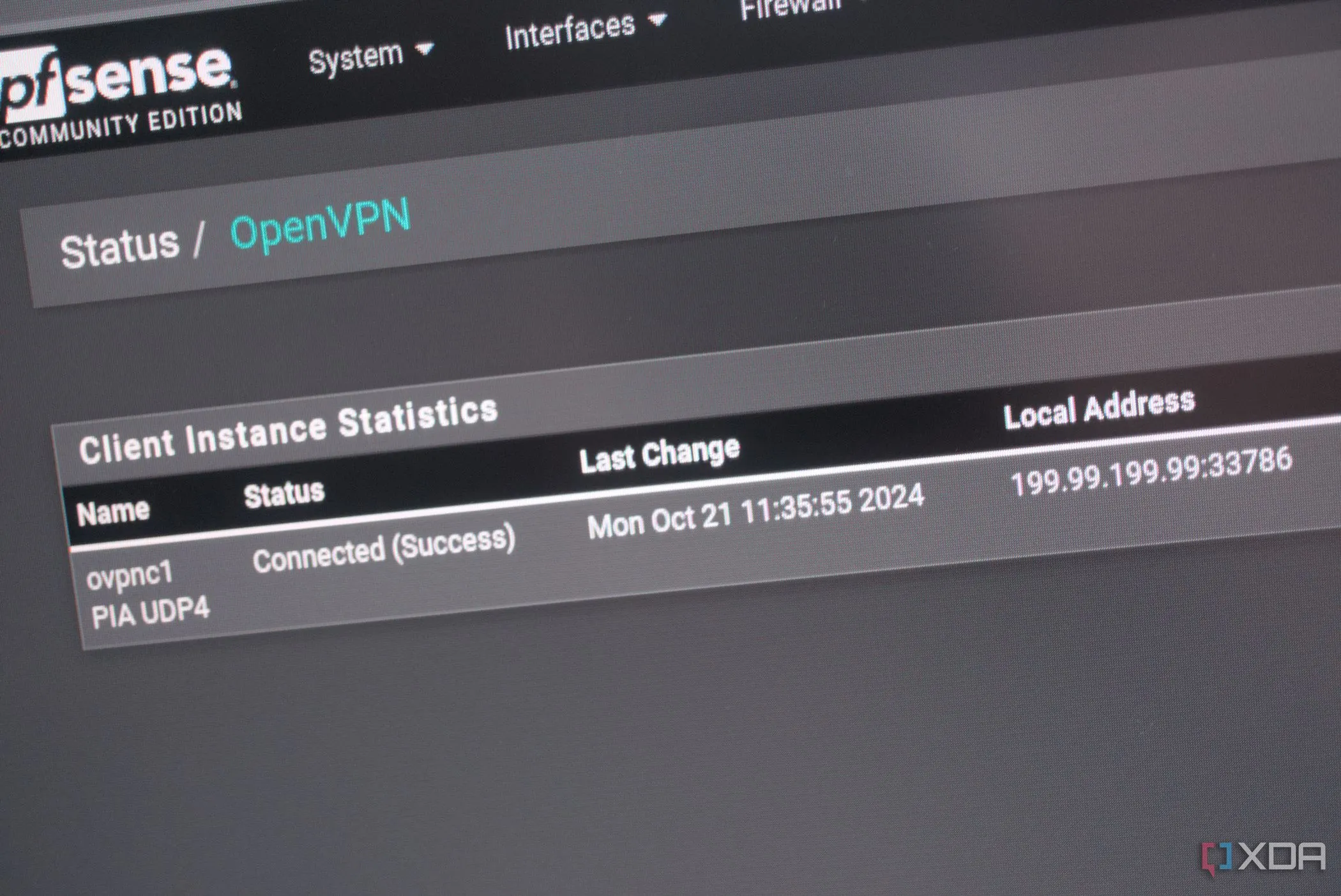

Bảo vệ bản thân bằng Mạng riêng ảo (VPN) là một cách tuyệt vời để ngăn chặn bất kỳ ai theo dõi kết nối của bạn. Nó cũng tiện lợi để truy cập nội dung bị hạn chế hoặc vượt qua các rào cản địa lý. Việc thiết lập VPN trên nhiều thiết bị có thể tốn nhiều công sức, đặc biệt nếu liên quan đến các sản phẩm được sở hữu bởi những người ít am hiểu về công nghệ. Đó là lúc VPN toàn mạng phát huy tác dụng. Bạn có thể sử dụng OPNsense để kết nối với nhà cung cấp VPN của mình và tạo vùng phủ sóng bảo vệ cho tất cả các thiết bị trên mạng.

Điểm tuyệt vời nhất khi phân đoạn mạng của bạn là khả năng nhóm một số IP có thể được loại trừ khỏi VPN. Điều này cho phép bạn khắc phục các sự cố liên quan đến việc sử dụng dịch vụ VPN, chẳng hạn như vấn đề về độ trễ khi chơi game hoặc một số trang web không hoạt động đúng cách khi bật VPN.

Giao diện cấu hình VPN (ví dụ: OpenVPN) trên tường lửa mã nguồn mở, cho phép bảo vệ toàn bộ mạng LAN

Giao diện cấu hình VPN (ví dụ: OpenVPN) trên tường lửa mã nguồn mở, cho phép bảo vệ toàn bộ mạng LAN

8. Sao lưu các tệp cấu hình

Phòng khi có sự cố

Bạn đã dành rất nhiều thời gian và công sức để cấu hình tường lửa trong mơ của mình và mọi thứ đang hoạt động hoàn hảo. Bây giờ là lúc để sao lưu mọi thứ! Có thể có lúc bạn cần cài đặt lại OPNsense và việc sử dụng tệp cấu hình đã sao lưu có thể khôi phục tường lửa về trạng thái ban đầu mà bạn đã thiết lập thông qua giao diện web. Giống như việc học bất kỳ điều gì mới, tất cả chúng ta đều từng mắc lỗi khi cấu hình sai điều gì đó khiến mọi thứ ngừng hoạt động, và OPNsense cũng không khác.

Việc sao lưu cũng rất hữu ích khi bạn thử nghiệm các cấu hình mới với OPNsense, cho phép bạn nhanh chóng quay lại trạng thái tường lửa trước khi các thay đổi mới nhất được áp dụng, giúp quá trình học hỏi và tinh chỉnh diễn ra an toàn và hiệu quả hơn.

Học cách mạng LAN của bạn hoạt động

Một phần tuyệt vời khi sử dụng một firmware tùy chỉnh như OPNsense là khả năng học hỏi những điều mới. Bạn sẽ có toàn quyền kiểm soát mọi thứ trên mạng của mình, bao gồm cả việc hỗ trợ và khắc phục sự cố. Nếu một vấn đề phát sinh với mạng LAN của bạn, bạn sẽ là người đầu tiên (và cuối cùng) chịu trách nhiệm, bao gồm việc thực hiện các bước khắc phục sự cố và nghiên cứu. Mỗi khi bạn tương tác với OPNsense và mọi thứ trên mạng LAN, bạn sẽ học được điều gì đó mới mẻ. Một router của ISP có thể hữu ích và hỗ trợ nhiều tính năng mà OPNsense cung cấp, nhưng bạn có thể sẽ bỏ lỡ nhiều lợi ích khác.

Phần cứng của ISP cũng hoàn toàn đóng. Bạn không thể can thiệp vào thiết bị hoặc phần mềm đã cài đặt – bạn hoàn toàn phụ thuộc vào ISP để họ tiếp tục hỗ trợ router này. Hơn nữa, router của ISP thường không được thiết kế với sự riêng tư của bạn là ưu tiên hàng đầu. OPNsense trước hết và quan trọng nhất là một tường lửa hoạt động vì bạn. Với VPN được cấu hình để bảo vệ toàn mạng, bạn sẽ giảm thiểu mọi khả năng ISP của bạn có thể theo dõi kết nối của bạn, mang lại sự yên tâm tối đa về quyền riêng tư và bảo mật.