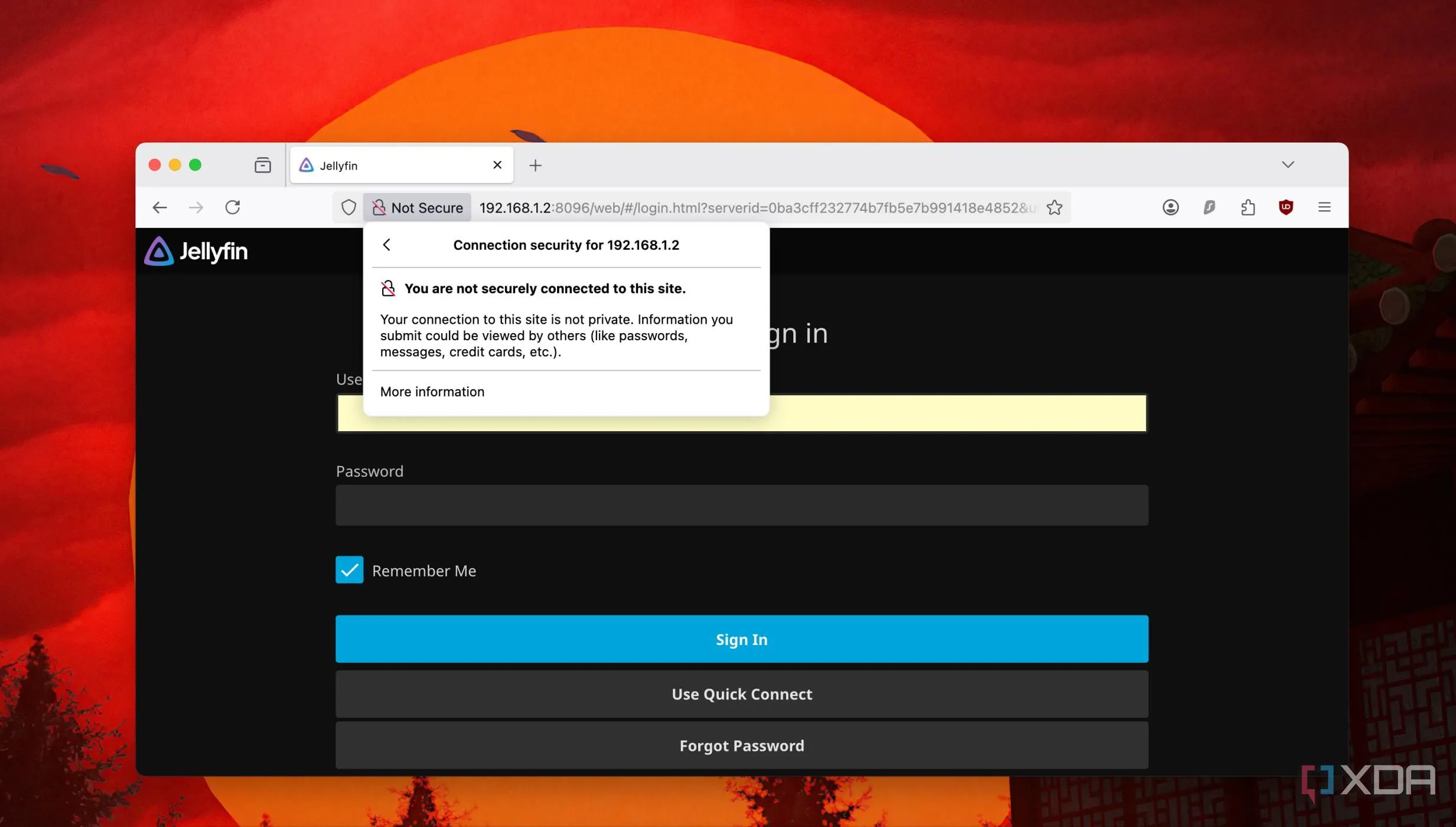

Việc tự mình vận hành các dịch vụ trên mạng nội bộ (self-hosting) mang lại nhiều tiện ích và quyền kiểm soát dữ liệu cá nhân. Tuy nhiên, một trong những rào cản lớn nhất mà nhiều người gặp phải là thông báo “Kết nối của bạn không an toàn” (Not Secure) từ trình duyệt khi truy cập các ứng dụng chạy trên HTTP. Điều này không chỉ gây khó chịu mà còn tạo ra lo ngại về bảo mật, đặc biệt khi các dịch vụ này được chia sẻ với các thành viên khác trong gia đình, tiềm ẩn rủi ro khi họ vô tình nhấp vào các liên kết đáng ngờ.

Việc cố gắng tự tạo chứng chỉ SSL/TLS tự ký (self-signed certificates) thường phức tạp và không giải quyết triệt để vấn đề cảnh báo bảo mật. May mắn thay, Tailscale đã trở thành một giải pháp đáng tin cậy. Nền tảng mạng riêng ảo (VPN) dựa trên WireGuard này không chỉ giúp bạn kết nối an toàn với mạng nhà từ xa mà còn cung cấp chứng chỉ TLS miễn phí cho các ứng dụng và dịch vụ tự host. Mặc dù các chứng chỉ này có thời hạn 90 ngày và chỉ hoạt động khi kết nối qua Tailscale, chúng là lựa chọn tuyệt vời để bảo mật các ứng dụng nội bộ mà không cần chi phí mua tên miền. Bài viết này sẽ hướng dẫn bạn từng bước cách nhận chứng chỉ TLS miễn phí từ Tailscale để các ứng dụng tự host của bạn luôn chạy an toàn với HTTPS.

Một mạng lưới dây cáp lộn xộn trong hệ thống mạng gia đình

Một mạng lưới dây cáp lộn xộn trong hệ thống mạng gia đình

Tại Sao Cần Chứng Chỉ TLS (HTTPS) Cho Ứng Dụng Tự Host Nội Bộ?

Trong thời đại số, bảo mật là yếu tố hàng đầu, ngay cả đối với các ứng dụng chạy trên mạng nội bộ. Khi trình duyệt hiển thị lỗi “Not Secure”, điều đó có nghĩa là kết nối giữa bạn và ứng dụng không được mã hóa, dễ bị tấn công nghe lén hoặc giả mạo. Việc triển khai HTTPS bằng chứng chỉ TLS giúp mã hóa toàn bộ dữ liệu truyền tải, bảo vệ thông tin nhạy cảm của bạn và tăng cường sự tin cậy. Hơn nữa, một số tính năng nâng cao của trình duyệt hoặc ứng dụng (như điều khiển bằng giọng nói) có thể yêu cầu HTTPS để hoạt động. Tailscale mang đến giải pháp tối ưu cho những người muốn tận hưởng lợi ích của HTTPS mà không phải bận tâm đến việc cấu hình phức tạp hay chi phí tên miền.

Chuẩn Bị Những Gì Trước Khi Bắt Đầu?

Việc tạo chứng chỉ TLS miễn phí với Tailscale khá đơn giản, nhưng bạn cần có một chút kỹ năng sử dụng dòng lệnh. Để quá trình này diễn ra suôn sẻ, hãy đảm bảo bạn đã có các điều kiện tiên quyết sau:

- Thiết bị chạy Linux: Một máy tính, Raspberry Pi, NAS (thiết bị lưu trữ mạng) hoặc máy chủ đang chạy hệ điều hành Debian (Bookworm) hoặc Ubuntu. Đây là những nền tảng phổ biến và tương thích tốt với Tailscale.

- Tài khoản Tailscale: Bạn cần có một tài khoản Tailscale đã được thiết lập và kích hoạt.

- Thiết bị đã liên kết với Tailscale: Máy tính, máy chủ hoặc NAS của bạn cần được kết nối vào mạng Tailscale (tailnet) của bạn.

- Truy cập Terminal hoặc Command Line: Bạn cần quyền truy cập vào giao diện dòng lệnh trên thiết bị Linux của mình.

- Quyền người dùng root: Để thực hiện các lệnh sao chép và cấu hình hệ thống, bạn sẽ cần quyền quản trị (root privileges).

Nếu bạn đang sử dụng một máy tính bảng đơn (SBC) như Raspberry Pi cho các dịch vụ tự host, Tailscale là một lựa chọn tuyệt vời để tạo chứng chỉ TLS và bảo mật các ứng dụng của bạn.

Raspberry Pi với Tailscale hiển thị trên màn hình máy tính

Raspberry Pi với Tailscale hiển thị trên màn hình máy tính

Kích Hoạt Các Tùy Chọn Quan Trọng Trên Tailscale Dashboard

Tailscale cung cấp cho bạn một tên miền ts.net độc đáo, cùng với tên tailnet (mạng riêng ảo của bạn) và tên máy (machine name). Cấu trúc tên miền Tailscale điển hình sẽ có dạng: machine-name.tailnet-name.ts.net. Để tối ưu việc tạo chứng chỉ TLS, bạn nên cá nhân hóa các tên này.

Để bắt đầu, hãy truy cập vào Tailscale Dashboard của bạn.

-

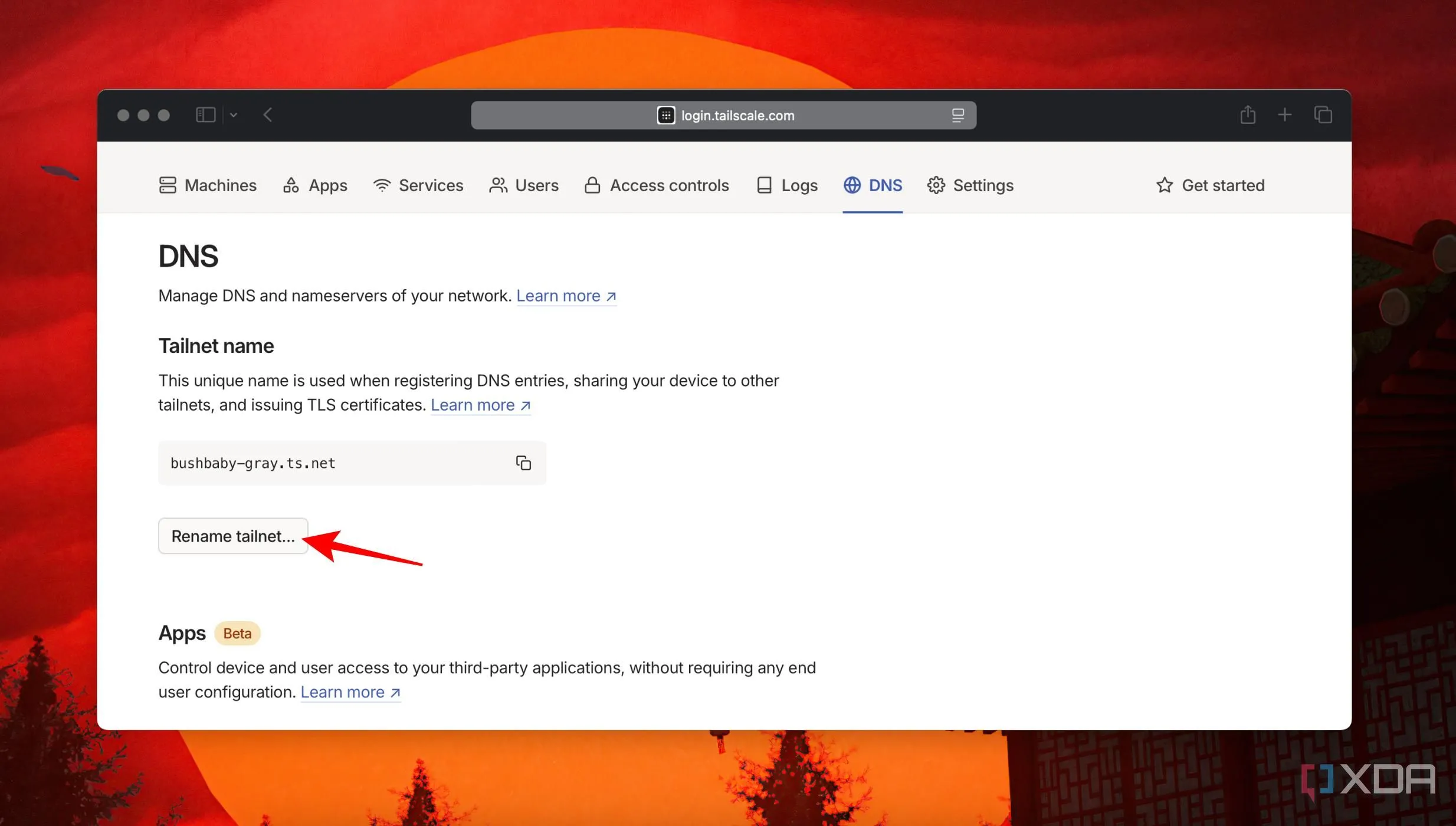

Đổi tên Tailnet (Mạng Tailscale): Trong phần DNS, bạn sẽ thấy nút “Rename Tailnet”. Nhấp vào đây và đặt một tên dễ nhớ cho mạng Tailscale của bạn. Tên này sẽ xuất hiện trong tên miền chứng chỉ TLS của bạn.

Sử dụng nút "Rename Tailnet" trong Tailscale Dashboard

Sử dụng nút "Rename Tailnet" trong Tailscale Dashboard -

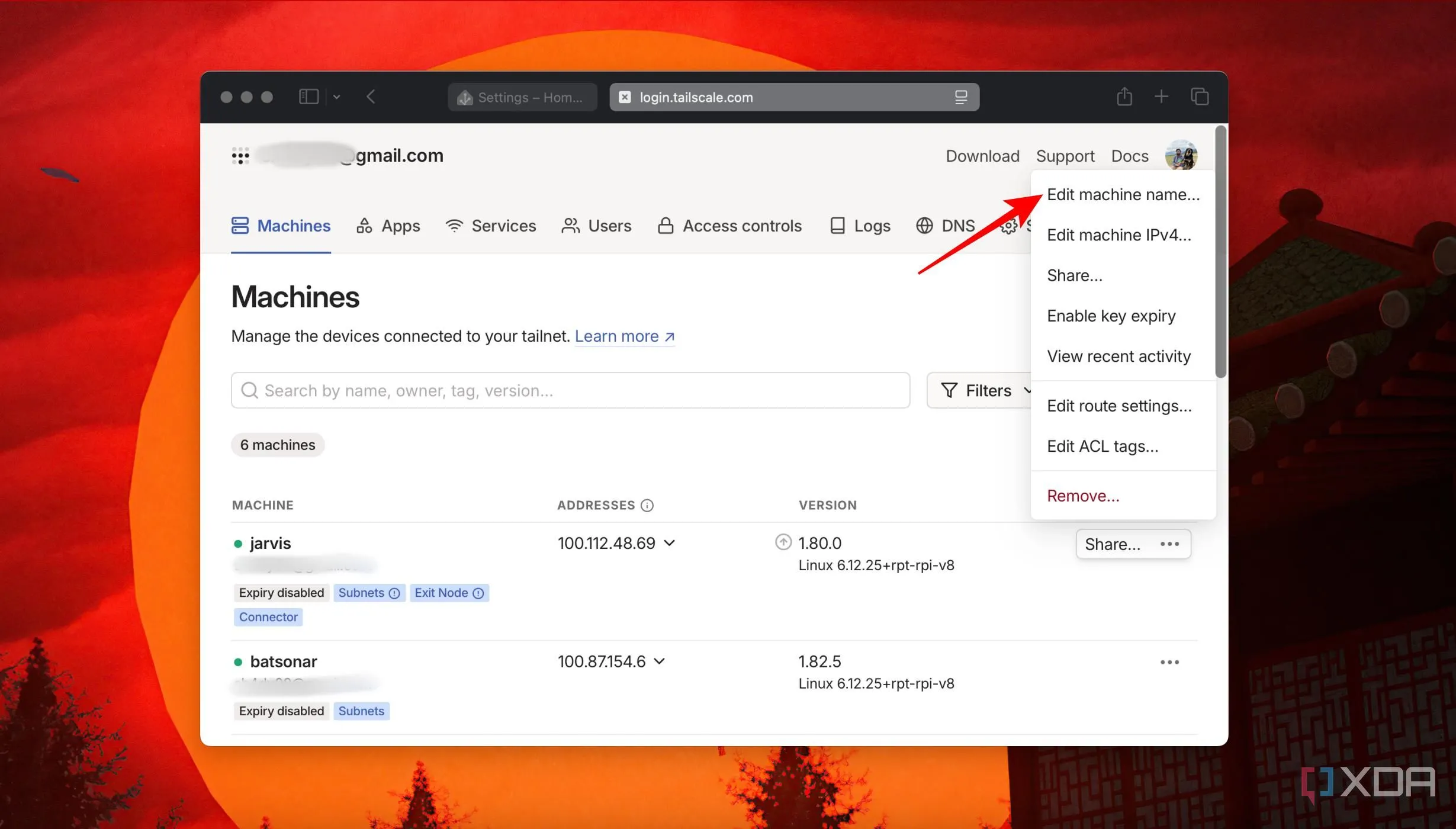

Đổi tên Máy (Machine Name): Tiếp theo, chuyển sang phần “Machines”. Tìm thiết bị mà bạn muốn tạo chứng chỉ, nhấp vào biểu tượng dấu ba chấm (…) bên cạnh tên máy và chọn “Edit Machine Name” để gán một tên tùy chỉnh.

Chỉnh sửa tên máy trong Tailscale Dashboard

Chỉnh sửa tên máy trong Tailscale Dashboard -

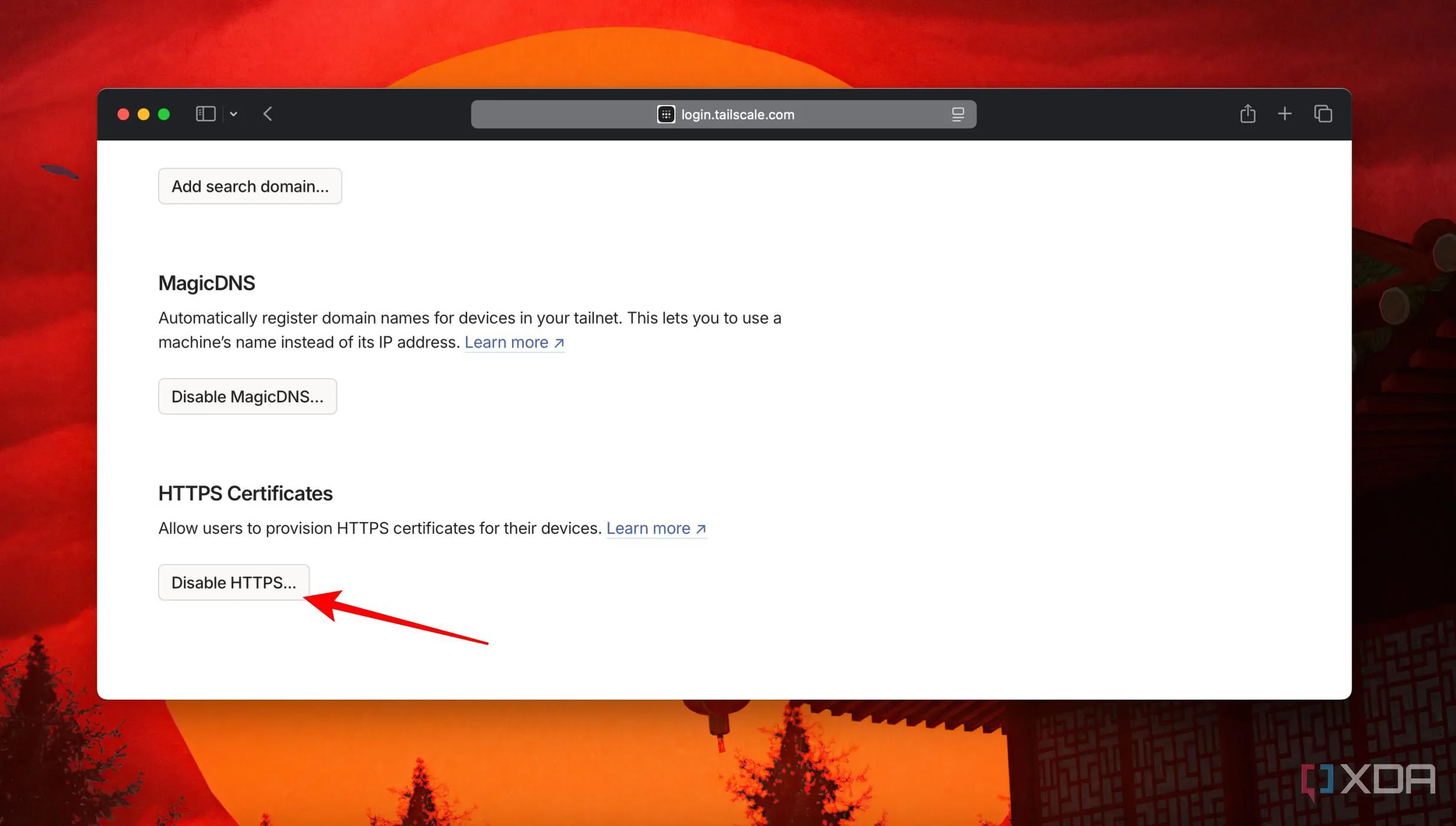

Kích hoạt HTTPS: Để Tailscale có thể tạo chứng chỉ SSL/TLS cho tên máy của bạn, bạn cần bật tùy chọn HTTPS. Trong Tailscale Dashboard, chuyển đến tab “DNS”, cuộn xuống và nhấp vào nút “Enable HTTPS”.

Nhấp vào nút "Enable HTTPS" trong Tailscale Dashboard

Nhấp vào nút "Enable HTTPS" trong Tailscale Dashboard

Việc đặt tên miền Tailscale dễ nhớ không chỉ giúp bạn dễ dàng truy cập mà còn hỗ trợ quá trình tạo chứng chỉ TLS nhanh chóng hơn.

Tạo Chứng Chỉ TLS Bằng Dòng Lệnh Với Tailscale

Sau khi đã hoàn tất các bước chuẩn bị trên Tailscale Dashboard, việc tạo chứng chỉ TLS chỉ mất vài giây thông qua dòng lệnh.

-

Đảm bảo Tailscale đang chạy: Mở Terminal hoặc ứng dụng dòng lệnh trên thiết bị Linux (máy tính, server, NAS) của bạn. Trước tiên, hãy chắc chắn rằng dịch vụ Tailscale đang hoạt động bằng lệnh:

tailscale up -

Tạo chứng chỉ: Chạy lệnh sau để Tailscale yêu cầu tạo chứng chỉ sử dụng tên máy và tên tailnet của bạn. Hãy đảm bảo bạn đang chạy lệnh với quyền root (

sudo) để tránh lỗi quyền truy cập.sudo tailscale cert machine-name.tailnet-name.ts.net(Hãy thay thế

machine-name.tailnet-name.ts.netbằng tên miền Tailscale thực tế của bạn đã cấu hình ở bước trước.)Tailscale sẽ gửi yêu cầu tới Let’s Encrypt thông qua Magic DNS để cấp phát chứng chỉ cho tên miền

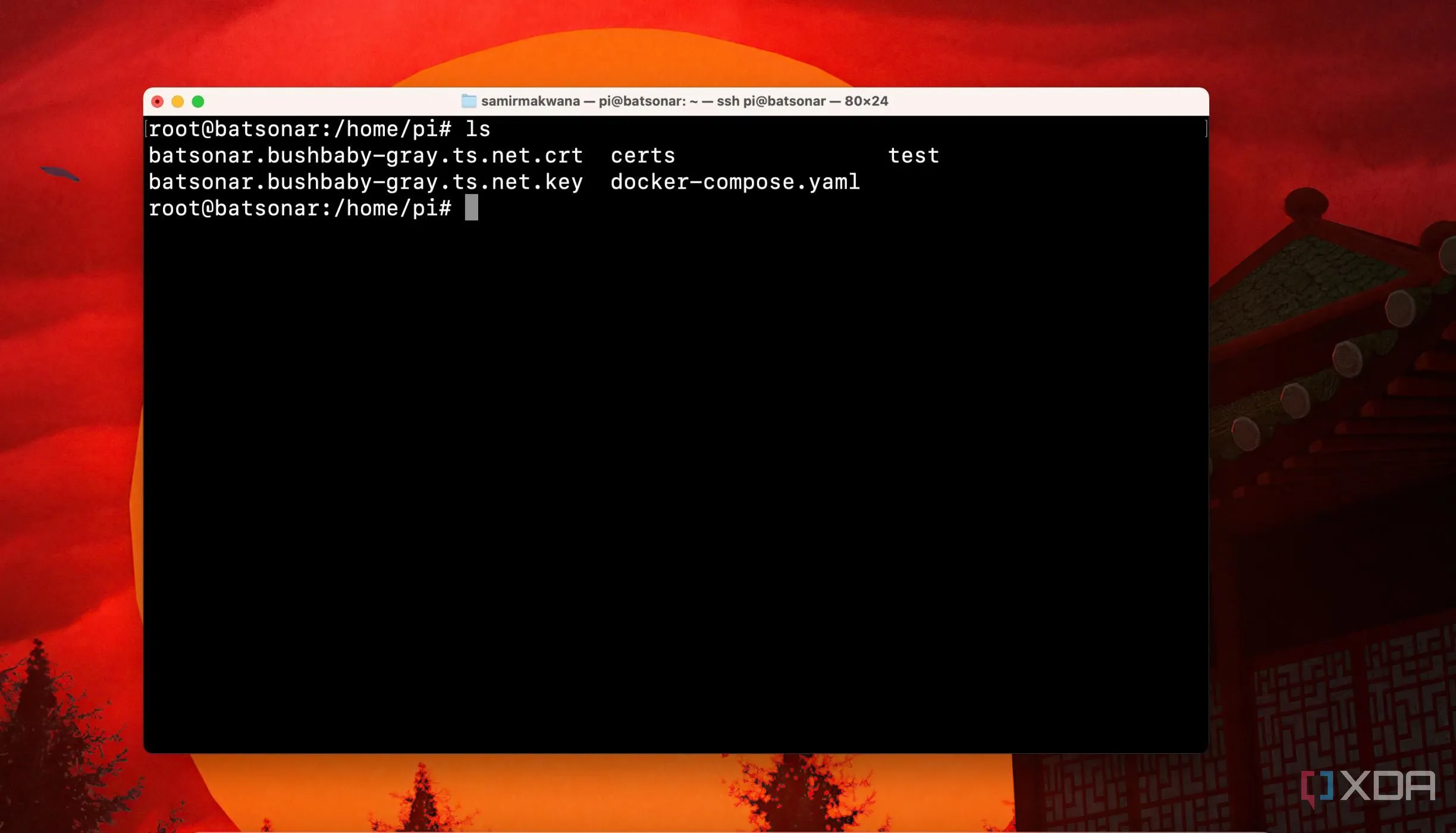

ts.netcủa máy bạn. Sau khi hoàn tất, bạn sẽ thấy hai tệp tin được xuất ra trong thư mục hiện hành, một tệp có đuôi.crt(chứng chỉ) và một tệp có đuôi.key(khóa riêng).Nếu bạn gặp lỗi ‘timeout’, hãy kiểm tra lại kết nối mạng của thiết bị với mạng Tailscale để đảm bảo không có vấn đề gì.

Lỗi "Not Secure" hiển thị trên trình duyệt

Lỗi "Not Secure" hiển thị trên trình duyệt

Cài Đặt Chứng Chỉ Vào Kho Lưu Trữ Tin Cậy Của Hệ Điều Hành Linux

Mặc dù Tailscale đã tạo chứng chỉ cho bạn, nhưng bạn cần di chuyển chúng vào kho lưu trữ tin cậy của hệ điều hành Linux để các ứng dụng có thể sử dụng. Tailscale không tự động thực hiện bước này.

-

Di chuyển tệp .crt: Sử dụng Terminal, điều hướng đến thư mục chứa hai tệp chứng chỉ (

.crtvà.key) và chạy lệnh sau để sao chép tệp chứng chỉ (.crt) vào kho lưu trữ chứng chỉ CA của hệ điều hành, thường là/etc/ssl/certstrên Debian và Ubuntu:sudo cp ten_file_chung_chi_cua_ban.crt /etc/ssl/certs -

Di chuyển tệp .key: Tiếp theo, sao chép tệp khóa riêng (

.key) vào vị trí lưu trữ khóa riêng tư, thường là/etc/ssl/private:sudo cp ten_file_khoa_rieng_cua_ban.key /etc/ssl/private

Sau khi di chuyển, bạn có thể sử dụng đường dẫn của các tệp này để cấu hình các dịch vụ như Nginx Reverse Proxy hoặc Caddy, bọc ứng dụng của bạn bằng chứng chỉ TLS mới. Nếu bạn đang thử nghiệm HTTPS với bất kỳ ứng dụng hoặc dịch vụ nào, hãy nhớ khởi động lại ứng dụng/dịch vụ đó và xóa bộ nhớ cache của trình duyệt trước khi truy cập lại để đảm bảo chứng chỉ mới được áp dụng.

Các tệp chứng chỉ TLS từ Tailscale

Các tệp chứng chỉ TLS từ Tailscale

Những Điều Cần Lưu Ý Về Chứng Chỉ Tailscale TLS

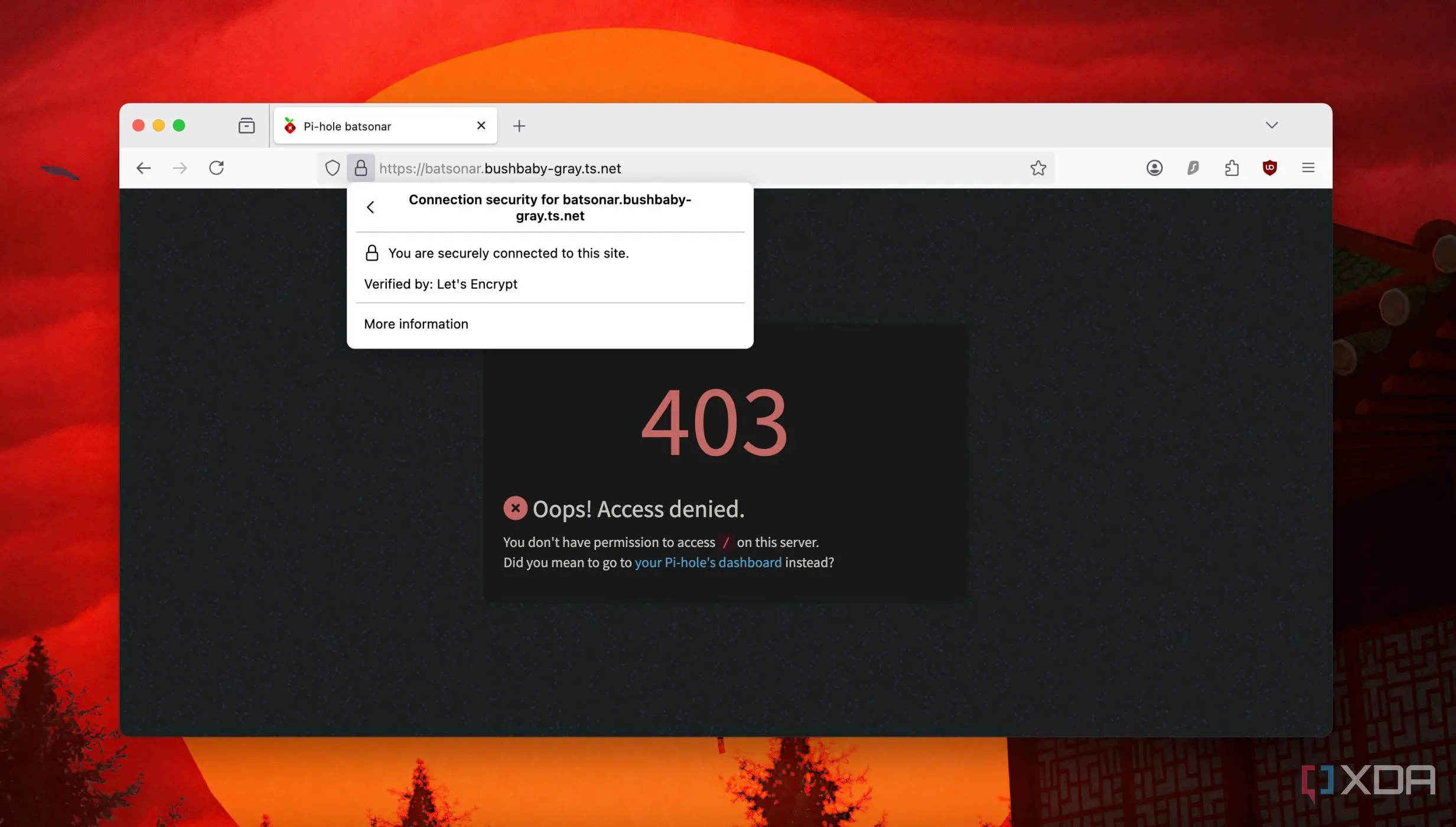

Khi được cấu hình đúng cách, bạn sẽ không còn thấy trình duyệt báo lỗi “connection not secure” khó chịu nữa, thay vào đó là biểu tượng khóa an toàn. Tuy nhiên, bạn cần hiểu rõ những gì chứng chỉ Tailscale có thể và không thể làm.

- Thời hạn 90 ngày: Chứng chỉ này có thời hạn 90 ngày và sẽ cần được gia hạn. Tailscale thường xử lý việc gia hạn tự động, nhưng bạn nên kiểm tra định kỳ.

- Tương thích ứng dụng: Không phải tất cả các ứng dụng hoặc dịch vụ đều hỗ trợ trực tiếp các chứng chỉ TLS tiêu chuẩn mà Tailscale cung cấp. Ví dụ, Jellyfin yêu cầu chứng chỉ TLS được đóng gói dưới định dạng PFX (PKCS#12) và sẽ không chấp nhận các tệp

.crtvà.keythông thường. Trong những trường hợp này, bạn có thể cần thêm các bước chuyển đổi định dạng chứng chỉ. - Reverse Proxy là giải pháp tối ưu: Đối với hầu hết các ứng dụng tự host, việc sử dụng một Reverse Proxy như Nginx hoặc Caddy là cách tốt nhất để quản lý chứng chỉ TLS và định tuyến lưu lượng truy cập HTTPS một cách hiệu quả. Điều này giúp bạn tập trung quản lý chứng chỉ tại một điểm duy nhất và áp dụng HTTPS cho nhiều dịch vụ.

- Giải pháp cho Docker: Nếu bạn chạy các ứng dụng trong Docker container, TsDProxy là một công cụ hữu ích để bảo mật chúng qua Tailscale.

Thông báo "Secure Connection" từ trình duyệt

Thông báo "Secure Connection" từ trình duyệt

Việc sử dụng chứng chỉ TLS để kích hoạt HTTPS cho các ứng dụng chạy trên mạng nội bộ là một thực hành bảo mật được khuyến nghị. Nó không chỉ giúp loại bỏ các cảnh báo khó chịu từ trình duyệt mà còn mở khóa một số tính năng yêu cầu HTTPS và tăng cường sự tin cậy tổng thể cho hệ thống tự host của bạn. Tuy nhiên, HTTPS chỉ là một lớp bảo mật. Bạn vẫn cần áp dụng các biện pháp bảo mật cơ bản khác như sử dụng mật khẩu mạnh và trình quản lý mật khẩu cho tất cả các tài khoản của mình.

Kết Luận

Với Tailscale, việc bảo mật các ứng dụng và dịch vụ tự host trên mạng nội bộ chưa bao giờ dễ dàng và tiết kiệm đến thế. Bằng cách tận dụng khả năng cấp phát chứng chỉ TLS miễn phí, bạn có thể loại bỏ hoàn toàn cảnh báo “Kết nối không an toàn” của trình duyệt, mang lại trải nghiệm truy cập mượt mà và an toàn hơn cho bản thân và gia đình. Quy trình này không đòi hỏi chi phí cho tên miền hay cấu hình phức tạp, chỉ với vài bước đơn giản trên Tailscale Dashboard và dòng lệnh.

Đừng ngần ngại áp dụng giải pháp này để nâng cao tính chuyên nghiệp và độ tin cậy cho hệ thống tự host của bạn. Hãy nhớ rằng, bảo mật là một quá trình liên tục và việc kết hợp chứng chỉ TLS với các thực hành bảo mật tốt khác sẽ tạo nên một hàng rào vững chắc cho dữ liệu của bạn.

Bạn đã từng sử dụng Tailscale để bảo mật ứng dụng tự host của mình chưa? Hãy chia sẻ kinh nghiệm hoặc bất kỳ mẹo vặt nào của bạn trong phần bình luận dưới đây để cộng đồng cùng học hỏi nhé!