Đối với những người đam mê home lab và mạng máy tính, ý tưởng tự xây dựng một router chuyên dụng bằng phần mềm như OPNsense hoặc pfSense có thể nghe rất hấp dẫn. Tuy nhiên, thẳng thắn mà nói, giải pháp này không dành cho tất cả mọi người. Không chỉ đòi hỏi phần cứng chuyên biệt hơn một chút, mà còn có rất nhiều công việc liên quan đến việc duy trì mạng của bạn; nhiều hơn đáng kể so với việc bạn chỉ sử dụng router do nhà cung cấp dịch vụ internet (ISP) cấp.

Mặc dù vậy, những lợi ích mà nó mang lại có thể rất đáng giá, và quá trình thiết lập, cấu hình có thể cực kỳ thú vị. Nếu bạn đang tìm hiểu sự khác biệt giữa OPNsense và pfSense, chúng ta cũng sẽ đề cập một chút ở đây, nhưng trọng tâm của bài viết này là liệu bạn có nên thiết lập một nền tảng router tùy chỉnh nói chung hay không. Đây là một quyết định không nên xem nhẹ.

Tự Xây Router với OPNsense/pfSense: Một Quyết Định Đòi Hỏi Sự Cam Kết Cao

Bảo Mật Mạng: Trách Nhiệm Của Riêng Bạn

Router của ISP hoặc một router thương mại thông thường từ các hãng như TP-Link đều được cấu hình sẵn để bảo vệ mạng của bạn khỏi internet bên ngoài. Chúng có tường lửa riêng, các tính năng cơ bản để cải thiện bảo mật được cấu hình dễ dàng, và hầu hết thời gian, bạn không cần phải lo lắng về việc chúng có hoạt động hay không. Những thiết bị này được thiết kế cho mọi người, bao gồm cả những người không quá am hiểu về công nghệ, vì vậy sự đơn giản kết hợp với hiệu quả thường là điểm bán hàng của chúng.

Khi bạn quyết định tự xây dựng nền tảng router và tường lửa của riêng mình, tất cả những điều đó đều không được cung cấp sẵn. Tôi đã tự xây dựng router OPNsense và tường lửa trên mạng gia đình của mình, nó quản lý tất cả các kết nối đến ISP của tôi qua PPPoE. Nó quản lý DHCP để cấp phát địa chỉ IP cho các thiết bị trong mạng, các port forward, và các lớp bảo vệ mạng dưới dạng tường lửa (Firewall), Hệ thống Phát hiện Xâm nhập (IDS) và Hệ thống Ngăn chặn Xâm nhập (IPS). Hai tính năng sau được triển khai bằng CrowdSec và ZenArmor. Với ZenArmor, tôi có thể xem các kết nối vào và ra, lọc lưu lượng dựa trên các quy tắc liên quan đến bảo vệ phần mềm độc hại và các cuộc tấn công có chủ đích.

Theo mặc định, trên hầu hết các mạng, OPNsense sẽ cho phép tất cả lưu lượng đi ra, và việc của bạn là tự tìm hiểu lưu lượng nào bạn muốn chặn và cho phép. Có rất nhiều tài nguyên để bạn bắt đầu, và tôi đã thiết lập một quy tắc chặn bằng danh sách IP của FireHOL ngay lập lập tức. Đây là một danh sách các địa chỉ IP liên quan đến phần mềm độc hại, thư rác và các cuộc tấn công mạng. Nó khá dễ thiết lập và cấu hình, nhưng đó chỉ là bước khởi đầu của bảo mật mạng. Nếu bạn cần sử dụng VLAN (mà một số ISP yêu cầu), OPNsense sẽ chặn mọi thứ theo mặc định, có nghĩa là bạn sẽ cần tạo các quy tắc để cho phép lưu lượng.

Đó chính là vấn đề khi bạn tự chạy router của riêng mình, vì giờ đây bạn là người chịu trách nhiệm về bảo mật và các kết nối. Mặc dù router của ISP có thể không sử dụng những thứ như danh sách IP của FireHOL để bảo vệ bạn trực tuyến, bạn biết rằng nó đang cung cấp cho bạn một mức độ bảo vệ, và mọi thứ sẽ hoạt động. Khi bạn cấu hình sai một cái gì đó trên mạng của mình, đó là trách nhiệm của bạn, và sức mạnh mà bạn nắm giữ để chặn mọi thứ cũng có thể được sử dụng để vô tình cho phép lưu lượng mà bạn không hề có ý định… và thậm chí có thể cấp cho những kẻ tấn công tiềm năng quyền truy cập vào mạng gia đình của bạn nhiều hơn những gì router của ISP từng làm. Thêm vào đó, có thể tự khóa mình khỏi router của chính mình, đó là một rắc rối không nhỏ khi cố gắng giải quyết trong một số tình huống.

Tuy nhiên, điều đó không phải để làm bạn sợ việc cấu hình mạng của riêng mình. Đó chỉ là thực tế, và bảo mật được triển khai kém có thể tồi tệ hơn là không có bảo mật chút nào, vì bạn sẽ nghĩ mình được bảo vệ trong khi thực tế không phải vậy. Nếu router của ISP của bạn là loại không bao giờ nhận được các bản cập nhật hoặc vá lỗi bảo mật, thì bạn hầu như sẽ luôn an toàn hơn trên nền tảng OPNsense hoặc pfSense của riêng mình, nhưng bạn vẫn cần phải theo dõi các quy tắc tường lửa, IDS/IPS và các bản cập nhật hệ thống. Nếu không, bạn sẽ bỏ lỡ mục đích ban đầu của việc tự xây dựng, và bạn đang đặt mình vào tình thế rủi ro.

Đầu Tư Phần Cứng và Có Thể Cả Phần Mềm Là Cần Thiết

Yêu Cầu Về Phần Cứng Chuyên Dụng

Để vận hành mạng OPNsense hoặc pfSense của riêng bạn, bạn có thể sẽ cần thực hiện một số khoản đầu tư. Bạn sẽ cần một máy có nhiều card mạng (NIC), để một card có thể kết nối với ISP và một card khác có thể kết nối với switch mạng của bạn. Bạn cũng cần cẩn thận về thương hiệu của các NIC, với NIC Intel là một trong những loại chất lượng cao nhất mà bạn có thể có được. NIC Realtek, ví dụ, mắc phải các vấn đề về độ ổn định, có thể khiến mạng của bạn ngừng hoạt động vì những lý do không rõ ràng ngay lập tức. Tôi đang sử dụng Ugreen DXP4800 Plus với Proxmox được cài đặt trên đó cho nền tảng OPNsense của mình, và NAS đó có một Intel I226-V 2.5GbE và một Aquantia AQC113 10GbE. NIC Aquantia không có bất kỳ trình điều khiển FreeBSD nào, đó là lý do tại sao tôi phải chạy OPNsense thông qua Proxmox. Hơn nữa, đối với các kết nối PPPoE gigabit, việc ảo hóa OPNsense có thể tốt hơn là chạy trực tiếp trên phần cứng (bare metal).

Tuy nhiên, ngay cả khi bạn có một NAS với các NIC cần thiết để thực hiện điều này, thực tiễn tốt nhất cho thấy bạn nên làm rất ít việc khác trên máy chủ xử lý mạng của mình. Tất cả những thử nghiệm home lab khiến máy chủ của bạn bị treo hoặc chỉ yêu cầu khởi động lại? Những điều đó trở nên bất lợi hơn đáng kể khi máy chủ bị treo cũng đang xử lý kết nối của bạn, vì vậy bất kỳ thiết bị nào bạn cài đặt OPNsense hoặc pfSense, bạn nên hài lòng với việc để nó ở đó gần như không chạm vào. Tôi có một chia sẻ iSCSI cơ bản từ các ổ đĩa vẫn còn trong Ugreen NAS, nhưng chỉ vậy thôi. Tôi sẽ không triển khai bất kỳ phần mềm bổ sung nào trên đó.

Điều đó có nghĩa là nếu bạn có một home lab, đừng mua thêm một PCI NIC chỉ để thiết lập router và tường lửa của riêng bạn. Tốt nhất nên có một phần cứng chuyên dụng mà bạn có thể sử dụng cho kết nối, và bằng cách đó, bạn sẽ không bao giờ phải nhìn vào nó hoặc thay đổi bất cứ điều gì về phần mềm sau khi nó đã hoạt động. Điều đó sẽ tốn thêm chi phí riêng, nhưng tùy thuộc vào phần mềm bạn muốn bảo vệ mạng của mình, bạn có thể cần chuẩn bị để bỏ ra một số chi phí bổ sung. ZenArmor, ví dụ, rất tuyệt vời cho bảo mật mạng, nhưng nó sẽ yêu cầu một khoản đăng ký hàng tháng, trong khi Suricata miễn phí, với phiên bản pro cũng có sẵn miễn phí nếu bạn chọn tham gia telemetry. Đáng buồn thay, nó không hoạt động trên giao diện WAN với các kết nối PPPoE, và nhật ký của tôi hoàn toàn trống rỗng trong hai ngày trước khi tôi nhận ra điều đó.

Thành thật mà nói, hoàn toàn có thể chạy một mạng an toàn mà không cần đầu tư vào phần mềm, nhưng việc chi tiền đôi khi có thể làm cho mọi thứ dễ dàng hơn. Nếu bạn có thể chạy Suricata và CrowdSec, cả hai đều là tùy chọn miễn phí, bạn đã ở một vị trí rất tốt. Kết hợp nó với Unbound DNS, một máy chủ DNS chạy bên trong OPNsense, và bạn đã sẵn sàng để tự bảo vệ mình chống lại phần lớn các mối đe dọa trực tuyến. Tôi chỉ đang ở trong tình thế không may mắn khi sử dụng PPPoE để kết nối với ISP của mình, điều không phải lúc nào cũng được hỗ trợ bởi các giải pháp IDS/IPS điển hình.

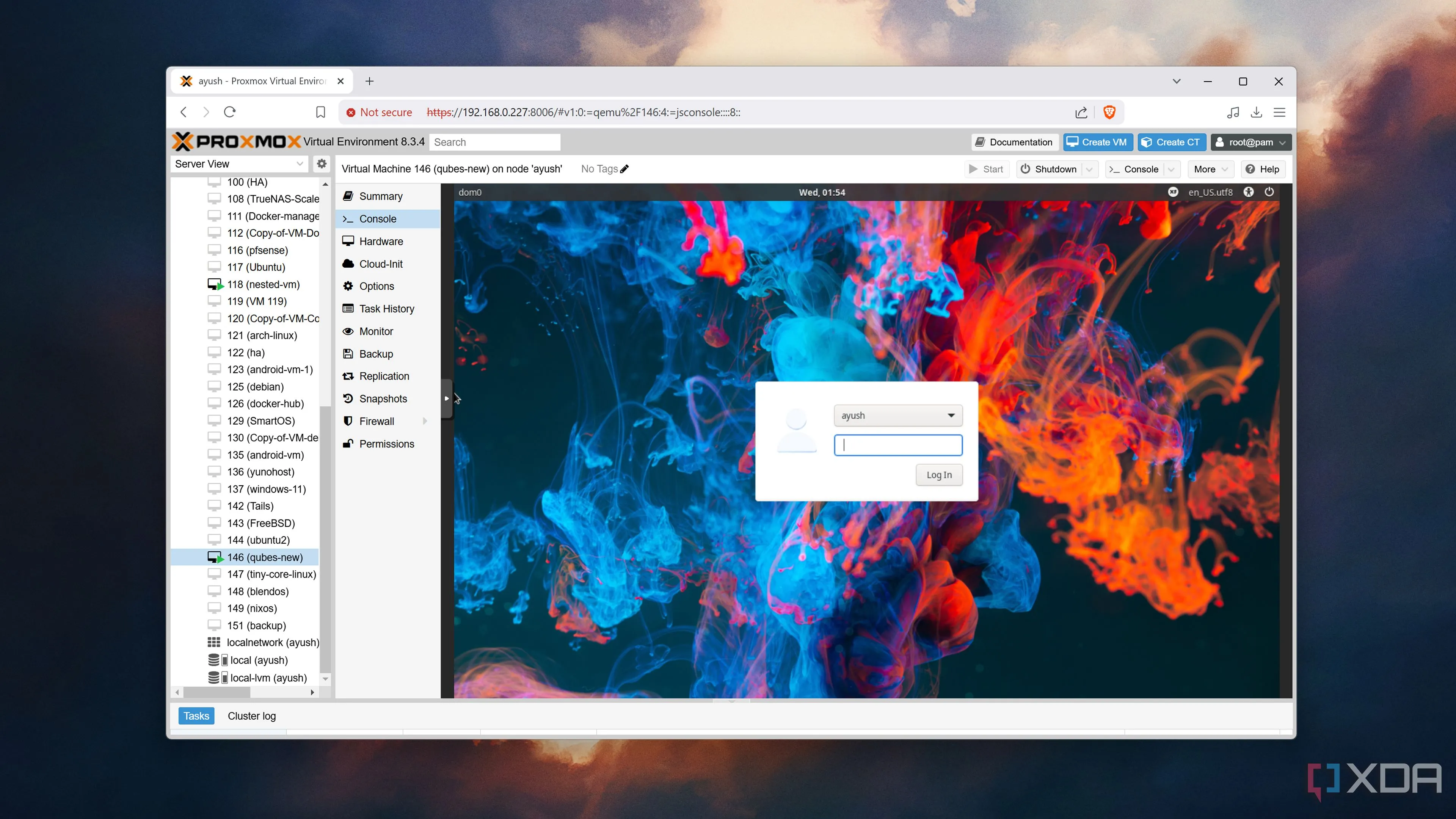

Mô phỏng máy ảo Qubes chạy trên nền tảng Proxmox trong môi trường home lab

Mô phỏng máy ảo Qubes chạy trên nền tảng Proxmox trong môi trường home lab

Cân Nhắc Chi Phí Phần Mềm Bảo Mật

Vậy, Liệu Bạn Có Nên Xây Dựng Router Của Riêng Mình?

Thử Nghiệm: Hành Trình Học Hỏi Đầy Hấp Dẫn

Nếu bạn đã đọc bài viết này và cảm thấy “nghe có vẻ thú vị!” thì bạn chính là ứng viên sáng giá để triển khai loại hệ thống này. Tuy nhiên, nếu nó nghe có vẻ tốn nhiều công sức, và bạn lo ngại về việc tự quản lý bảo mật của mình, điều đó hoàn toàn dễ hiểu. Bạn sẽ chịu rất nhiều trách nhiệm, và mặc dù cả OPNsense cùng với nhiều plugin có sẵn đều cố gắng làm cho nó dễ dàng nhất có thể, sự thật là nó sẽ không bao giờ dễ dàng như việc sử dụng một router thương mại hoặc thậm chí là router từ ISP của bạn. Bạn sẽ bỏ lỡ một số tính năng đáng kinh ngạc theo cách đó, nhưng ít nhất bạn sẽ tránh được những rắc rối.

Đối với tôi, việc triển khai OPNsense vừa là về bảo mật vừa là về việc giải trí và học hỏi điều gì đó mới mẻ. Tôi thực sự rất thích thiết lập nó, và việc kiểm soát toàn bộ mạng của mình thực sự rất thú vị. Với ZenArmor, tôi có thể ghi lại tất cả lưu lượng truy cập, và tôi thậm chí có thể tạo báo cáo và thống kê nếu muốn. Là một người thích phân tích dữ liệu, tôi khá hào hứng với những khả năng đó. Hơn nữa, bạn có thể kết hợp Unbound trong OPNsense với Pi-hole để chặn nội dung trên web.

Nếu bạn có phần cứng sẵn có để thử và thực hiện thiết lập OPNsense hoặc pfSense, bạn luôn có thể thử nó và quay lại router cũ của mình nếu nó không phù hợp. Không cần phải cam kết vĩnh viễn, và nó không nhất thiết phải là một sự thay đổi lâu dài. Với một switch mạng nữa, bạn chỉ cần cắm cổng LAN từ thiết bị OPNsense/pfSense của mình vào đó, và sau đó bạn có thể sử dụng switch để chia sẻ kết nối đó cho các thiết bị khác. Tôi có máy chủ home lab chính, PC và mạng mesh của mình được cắm vào switch, và mọi thứ đều hoạt động. Tôi không phải làm bất cứ điều gì trên bất kỳ thiết bị nào khác, vì mạng không dây duy nhất mà tôi sử dụng là mạng mesh.

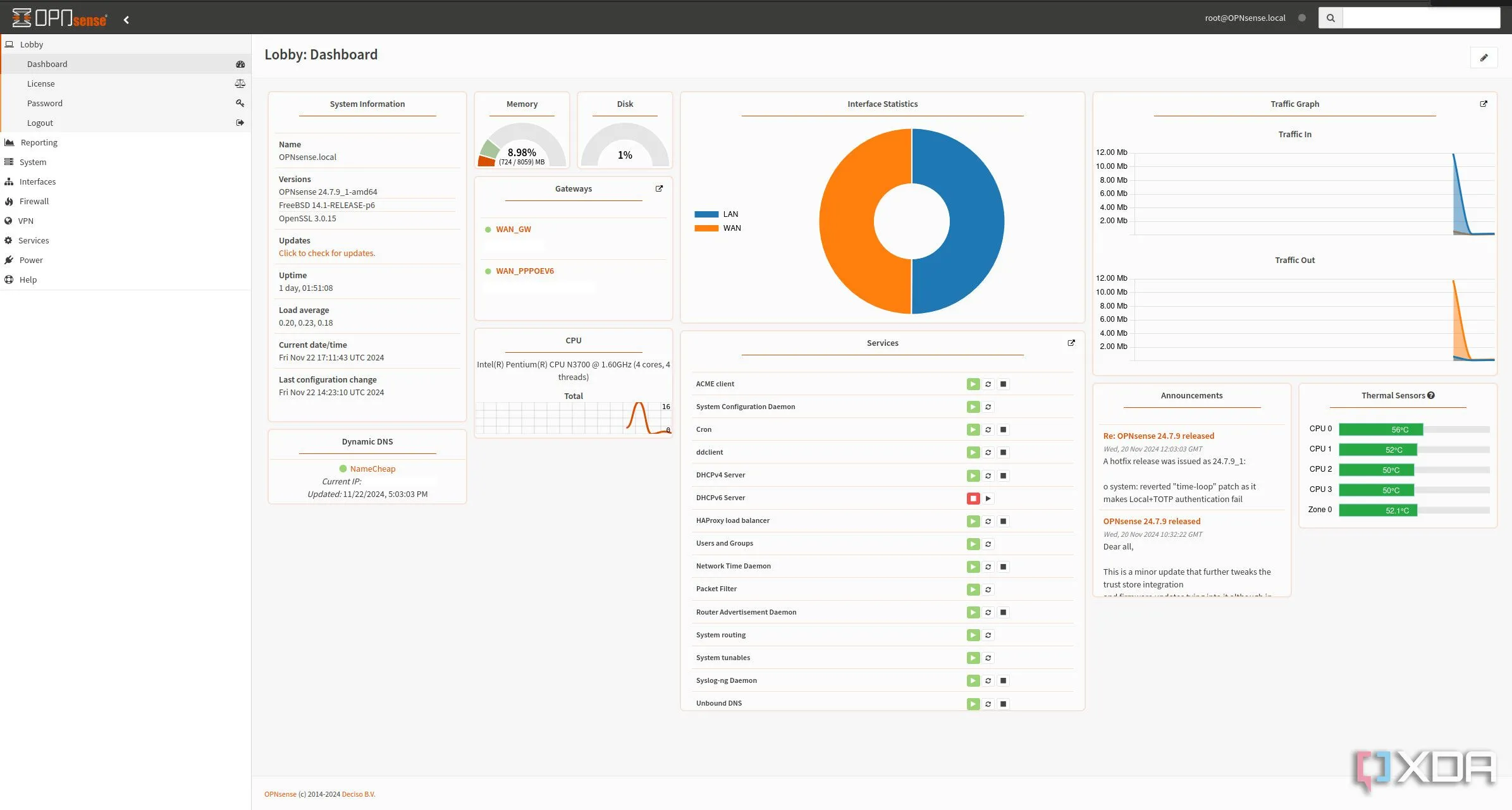

Giao diện bảng điều khiển (dashboard) của OPNsense, hiển thị thông tin và trạng thái mạng

Giao diện bảng điều khiển (dashboard) của OPNsense, hiển thị thông tin và trạng thái mạng

Tôi rất thích thiết lập OPNsense, và sức mạnh mà tôi có đối với mạng của mình thực sự… rất thú vị. Tôi cực kỳ cẩn thận với nó, nhưng tôi thích thử các plugin mới và tối ưu hóa mọi thứ hơn nữa. Ngay cả khi nói đến việc cấp IP từ ISP của tôi, trước đây tôi thường có năm phút ngừng hoạt động vào khoảng nửa đêm, vì router của ISP của tôi mất vài phút để nhận ra rằng nó không còn truy cập internet và cần yêu cầu một IP mới. Giờ đây, điều đó xảy ra trong vòng chưa đầy một phút. Đó là những điều nhỏ nhặt, nhưng nếu bạn là người thích mày mò với các cấu hình và thu thập dữ liệu, nó chắc chắn đáng giá.

Kết luận:

Việc tự xây dựng một router chuyên dụng với OPNsense hoặc pfSense mang lại khả năng kiểm soát tuyệt đối, nâng cao bảo mật và vô vàn tùy chỉnh mà router ISP thông thường không thể cung cấp. Tuy nhiên, đây là một hành trình đòi hỏi sự cam kết cao về kiến thức, thời gian bảo trì và sẵn sàng đầu tư phần cứng chuyên biệt. Bạn sẽ trở thành người chịu trách nhiệm chính cho mọi khía cạnh bảo mật mạng của mình.

Nếu bạn là một tín đồ công nghệ, yêu thích khám phá và không ngại thử thách, việc thử nghiệm OPNsense hoặc pfSense chắc chắn sẽ mang lại nhiều trải nghiệm học hỏi quý giá và niềm vui khi làm chủ hệ thống mạng của riêng mình. Ngược lại, nếu sự phức tạp và trách nhiệm bảo mật khiến bạn e ngại, việc gắn bó với các giải pháp router thương mại có thể là lựa chọn thực tế hơn. Hãy cân nhắc kỹ lưỡng nhu cầu, kinh nghiệm và đam mê của bản thân để đưa ra quyết định phù hợp nhất cho home lab của bạn.

Bạn đã từng thử tự xây dựng router chưa? Hãy chia sẻ kinh nghiệm của bạn trong phần bình luận bên dưới nhé!