Vụ việc rò rỉ dữ liệu gần đây đã khiến cộng đồng game thủ yêu mến Valve xôn xao, với thông tin cho rằng khoảng 89 triệu bản ghi liên quan đến người dùng Steam và mã 2FA đang được rao bán. Mặc dù sau đó Valve đã xác nhận rằng chính họ không phải là nạn nhân của vụ tấn công này, nhưng ban đầu, nhiều người đã nhanh chóng bác bỏ mức độ nghiêm trọng của sự việc, trong khi số khác lại hoài nghi về tính xác thực. Dữ liệu rò rỉ đề cập đến Twilio là “Nhà cung cấp”, dù Twilio đã phủ nhận việc bị tấn công. Điều đáng chú ý là Valve đã mất gần 24 giờ để đưa ra tuyên bố chính thức, ngoài việc xác nhận với MellowOnline1 rằng họ không sử dụng dịch vụ của Twilio. Trong vai trò là người trực tiếp xem xét mẫu dữ liệu khi tin tức bùng nổ, chúng tôi nhận thấy rằng vụ việc này không hề “vô hại” như nhiều người vẫn nghĩ.

Tất nhiên, ban đầu, mọi thứ có thể chỉ là một trò lừa bịp tinh vi. Tuy nhiên, dường như dữ liệu đã được bán, và kẻ bán, tự xưng là Machine1337, sau đó đã công bố thêm hai bộ dữ liệu mẫu khác – một bộ được cho là liên quan đến Apple và bộ còn lại là Snapchat. Hơn nữa, Machine1337 có thể có liên hệ với EnergyWeaponUser, một cái tên được liên kết với nhiều vụ vi phạm cấp cao như Cisco và Ford. Các bằng chứng cho thấy đây là hai cá nhân khác nhau, nhưng Machine1337 đã hoạt động ít nhất một năm trên một số diễn đàn hacker. Nhiều vụ rò rỉ nhỏ hơn, chẳng hạn như tin nhắn văn bản gửi cho hành khách của Turkish Airlines, cũng đã được gán cho Machine1337, và vụ tấn công cụ thể đó đã xảy ra vào tháng 4 năm nay.

Mặc dù tất cả những điều này có thể chỉ ra một kẻ mạo danh đang tìm cách tạo dựng tên tuổi bằng cách lợi dụng tên của người khác, nhưng tính xác thực của dữ liệu vào thời điểm đó không phải là vấn đề chính. Vấn đề là: đó không phải, và vẫn không phải, là điều đáng xem nhẹ, ngay cả khi dữ liệu có vẻ vô hại trên bề mặt. Việc tiếp cận tình huống với sự hoài nghi và thiếu tin tưởng là điều dễ hiểu (và cần thiết), nhưng chúng tôi đã thấy nhiều người bác bỏ hoàn toàn, cho rằng dữ liệu đó vô nghĩa hoặc hoàn toàn bịa đặt, mặc dù chưa tự mình xem xét dữ liệu. Ngay cả bây giờ, vẫn còn một vài lý do để lo ngại, ngay cả khi mối nguy hiểm không cảm thấy đến ngay lập tức.

Nguy cơ Lừa đảo Có chủ đích (Spear Phishing) Tăng Cấp Cho Người Dùng Steam

Biến người dùng thành “mồi nhử” dễ dàng

Đầu tiên và quan trọng nhất, hãy cùng xem xét dữ liệu này chứa gì. Thực tế, nó khá “nhàm chán”, chủ yếu là siêu dữ liệu liên quan đến chi phí mỗi tin nhắn văn bản, nhà mạng được sử dụng để gửi tin nhắn và quốc gia của người dùng. Ngoài ra, các mã 2FA của Steam rõ ràng đã hết hạn sử dụng từ lâu, mặc dù bộ dữ liệu cũng chứa các mã liên quan đến việc thay đổi thông tin đăng nhập tài khoản. Phạm vi ngôn ngữ rộng trong các tin nhắn cũng củng cố tính xác thực của bộ dữ liệu trước khi nó được xác nhận, với tiếng Anh, Bồ Đào Nha, Đức, Nga và nhiều ngôn ngữ khác. Tuy nhiên, khi nói đến số điện thoại, chỉ có 1.825 số điện thoại duy nhất trong bộ dữ liệu trong số 3.000 số được cung cấp. Nếu (một giả định lớn) tỷ lệ trùng lặp trong mẫu giữ nguyên trên toàn bộ kho dữ liệu, bạn sẽ thấy khoảng 54 triệu số duy nhất. Đây vẫn là một con số lớn, nhưng nó cũng chỉ bằng gần một nửa con số ban đầu.

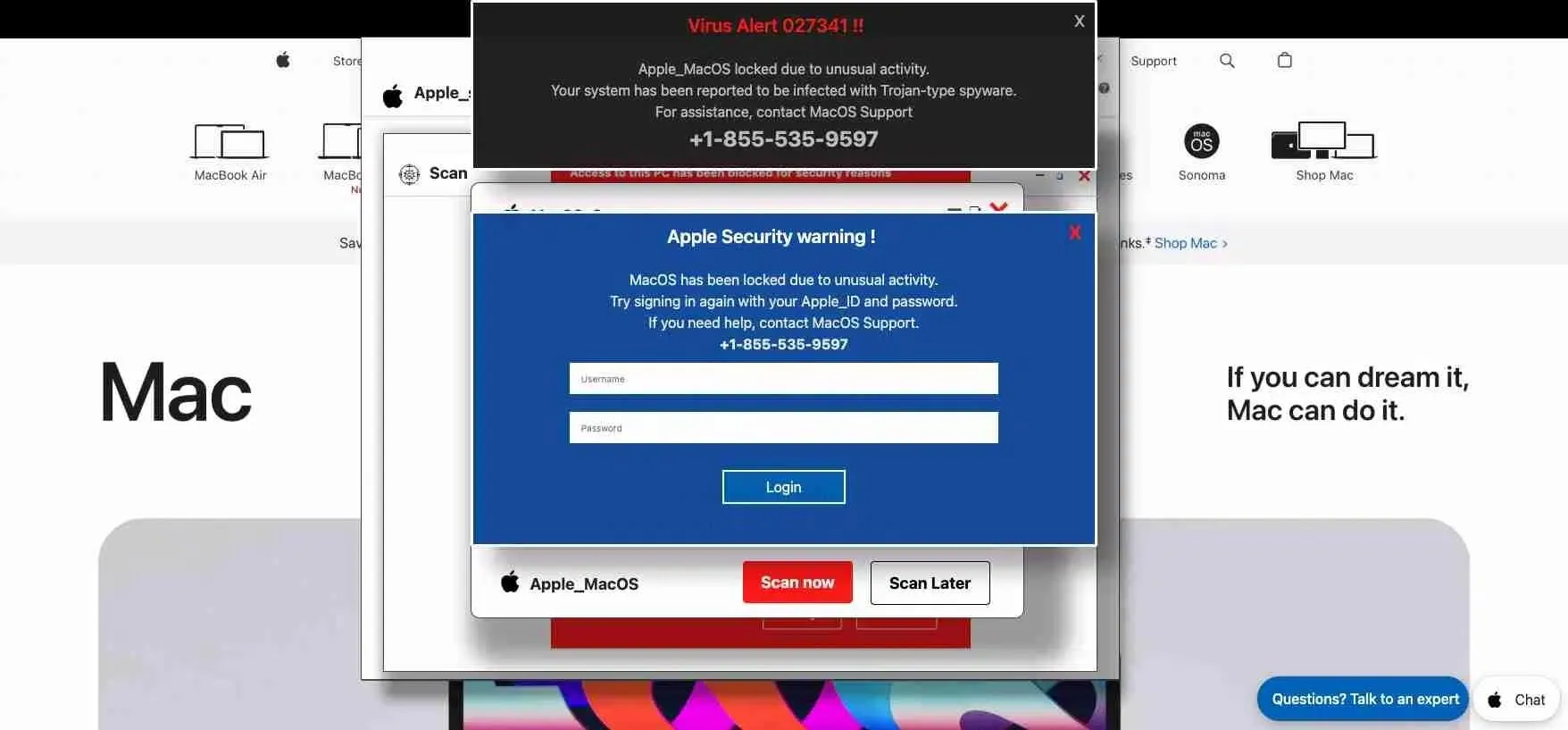

Ảnh minh họa cuộc tấn công lừa đảo Mac vào tháng 2 năm 2025

Ảnh minh họa cuộc tấn công lừa đảo Mac vào tháng 2 năm 2025

Có một vài lý do để tin vào tính xác thực của vụ rò rỉ ngay từ đầu, từ dữ liệu đa dạng đến nhiều ngôn ngữ, và thậm chí cả các diễn đàn nơi chúng được đăng tải. Nhiều diễn đàn “ngầm” này hoạt động rất chặt chẽ khi nói đến việc bán dữ liệu bị tấn công, và Machine1337 chắc chắn đã bị cấm nếu những vụ rò rỉ khác là giả mạo và họ đã lừa đảo người dùng khác. Với việc chúng ta đã biết dữ liệu là có thật, thì không phải 54 triệu người dùng có mã xác thực đã cũ hàng tháng bị rò rỉ, mà là 54 triệu người dùng vừa trở thành mục tiêu lừa đảo.

Tất cả chúng ta đều biết lừa đảo (phishing) là gì, và việc phát hiện một vụ lừa đảo có thể khá dễ dàng, bởi vì nhiều vụ trong số đó nhắm vào số lượng lớn người dùng và được gửi đi mà ít quan tâm đến mức độ liên quan của chúng với người nhận. Tuy nhiên, bộ dữ liệu này lại cho phép các cuộc tấn công có chủ đích (được gọi là spear phishing). Ví dụ, có hơn 6.000 người nói tiếng Nga ở Bồ Đào Nha vào năm 2022. Mặc dù con số đó gần như chắc chắn đã tăng lên kể từ đó, nhưng hầu hết những kẻ cố gắng thực hiện càng nhiều nỗ lực lừa đảo càng tốt cho người dùng Bồ Đào Nha sẽ không làm điều đó bằng tiếng Nga. Một người dùng Steam nhận mã 2FA của Steam bằng tiếng Nga đã cung cấp thêm thông tin về cách điều chỉnh tin nhắn cho một người dùng cụ thể, nhưng mọi thứ còn tệ hơn.

Trong những năm qua, đã có nhiều vụ rò rỉ dữ liệu từ nhiều dịch vụ khác nhau, và những vụ rò rỉ đó có thể bao gồm tên, số điện thoại, địa chỉ email và nhiều thông tin khác. Chúng tôi đã kiểm tra một số số điện thoại trên HaveIBeenPwned và phát hiện ra rằng nhiều số trong số đó đã bị rò rỉ trong bộ dữ liệu Facebook năm 2021, chứa khoảng 20% tổng số người dùng Facebook, bao gồm nhiều thông tin cá nhân và đủ để xác định danh tính một người dùng. Bây giờ, hãy kết hợp điều đó với người dùng Nga mà chúng ta đã xác định. Nếu một số điện thoại trùng khớp trong một bộ dữ liệu khác, chẳng hạn như của Facebook, thì một kẻ tấn công có thể tạo một cuộc tấn công lừa đảo nhắm vào người dùng đó, chứa tên của họ, được viết bằng ngôn ngữ của họ, đề cập đến một sự khẩn cấp liên quan đến tài khoản Steam của họ. Bây giờ bạn đã thu hút sự chú ý của người dùng, và theo một cách mà một cuộc tấn công lừa đảo thông thường sẽ không thể làm được.

Đây không phải là một kịch bản giả định; các cuộc tấn công lừa đảo có chủ đích là có thật, và mặc dù một vụ rò rỉ dữ liệu riêng lẻ có vẻ không đặc biệt gây ảnh hưởng, nhưng việc kết hợp nhiều nguồn dữ liệu giúp ai đó tạo ra một cuộc tấn công được điều chỉnh riêng cho bạn. Thực tế, có những “combolist” kết hợp nhiều bộ dữ liệu lại với nhau, với những ví dụ nổi tiếng mà bạn có thể đã nghe nói đến dưới dạng các combolist tên người dùng và mật khẩu khổng lồ Collection #1 đến Collection #5. Tài khoản Steam có thể được bán với giá khá cao, và các skin vũ khí trong các tựa game như Counter-Strike có thể có giá trị hàng trăm, thậm chí hàng nghìn đô la. Chắc chắn có một động cơ lừa đảo khi nói đến người dùng Steam, và kết hợp với các bộ dữ liệu khác, điều đó có thể chứng tỏ là khá nguy hiểm cho những người dùng có dữ liệu bị rò rỉ. Trong khi bạn và tôi đều biết phải cẩn thận với các tin nhắn văn bản ngẫu nhiên, không phải ai cũng cảnh giác như vậy, và điều này vừa cung cấp cho những kẻ tấn công tiềm năng một cách để tùy chỉnh tin nhắn của chúng cho nạn nhân nhằm cố gắng đánh cắp hàng nghìn đô la tiềm năng.

Di Chuyển Ngang (Lateral Movement): Mối Đe Dọa Ẩn Sau Mỗi Vi Phạm

Chúng ta biết gì về việc các hệ thống khác có bị xâm phạm không?

Một khía cạnh khác của vấn đề, và là điều mà chúng tôi đặc biệt lo ngại, là tiềm năng của di chuyển ngang (lateral movement). Về cơ bản, đây là một quá trình mà kẻ tấn công di chuyển sâu hơn vào mạng, giành quyền truy cập vào nhiều hệ thống hơn khi chúng tiến vào. Nếu chính Valve bị tấn công, ai có thể nói rằng bộ dữ liệu này là cuối cùng? Mặc dù các công ty nên áp dụng bảo mật nội bộ nghiêm ngặt như bảo mật bên ngoài, điều đó không phải lúc nào cũng đúng. Nếu một công ty không áp dụng các nguyên tắc không tin cậy (zero-trust), bất kỳ ai kết nối với mạng nội bộ có thể đi qua phần còn lại của mạng như một kết nối đáng tin cậy, tự do cố gắng truy cập các hệ thống nội bộ khác một khi đã đặt chân vào.

Hình ảnh chiếc Steam Deck OLED

Hình ảnh chiếc Steam Deck OLED

Để làm rõ, chúng ta hiện biết rằng điều này đã không xảy ra theo tuyên bố của Valve vào ngày 14 tháng 5, và thành thật mà nói, nó không mấy khả thi ngay từ đầu. Các vụ rò rỉ khác của Machine1337 dường như đã dừng lại ở nơi chúng bắt đầu, chẳng hạn như trường hợp của Turkish Airlines. Không có gì thêm xảy ra, nhưng với khả năng liên hệ với EnergyWeaponUser, việc lo lắng không phải là không có căn cứ. Điều có khả năng xảy ra nhất là chúng đã truy cập vào một bên trung gian xử lý tin nhắn văn bản cho Valve. Valve đã nói rằng họ không sử dụng Twilio, và Twilio đã phủ nhận một vụ vi phạm. Có thể là một bên trung gian hợp đồng với Twilio ở Bồ Đào Nha (và có thể ở các khu vực khác) để gửi các tin nhắn liên quan đến Steam.

Với những điều đã nói, chúng ta không có đủ thông tin để loại trừ bất cứ điều gì, và việc ngay lập tức bác bỏ một vụ tấn công tiềm năng vào Valve, trong trường hợp không có thông tin chính thức, thật sự rất đáng thất vọng. Valve đã mất khá nhiều thời gian để phủ nhận, và về mặt lý thuyết, có thể là công ty đã bị tấn công. Rõ ràng, chúng ta biết bây giờ rằng điều này không phải là trường hợp, nhưng nó không bao giờ nằm ngoài khả năng. Mặc dù chúng ta có thể đưa ra giả định rằng Valve gần như chắc chắn lưu trữ thông tin đăng nhập với các phương pháp hay nhất, nhưng một công ty trải qua một vụ vi phạm, mà có thể là Valve trong trường hợp này, đã mắc sai lầm ở đâu đó. Ai biết một công ty bị rò rỉ dữ liệu đã mắc sai lầm ở những nơi nào khác?

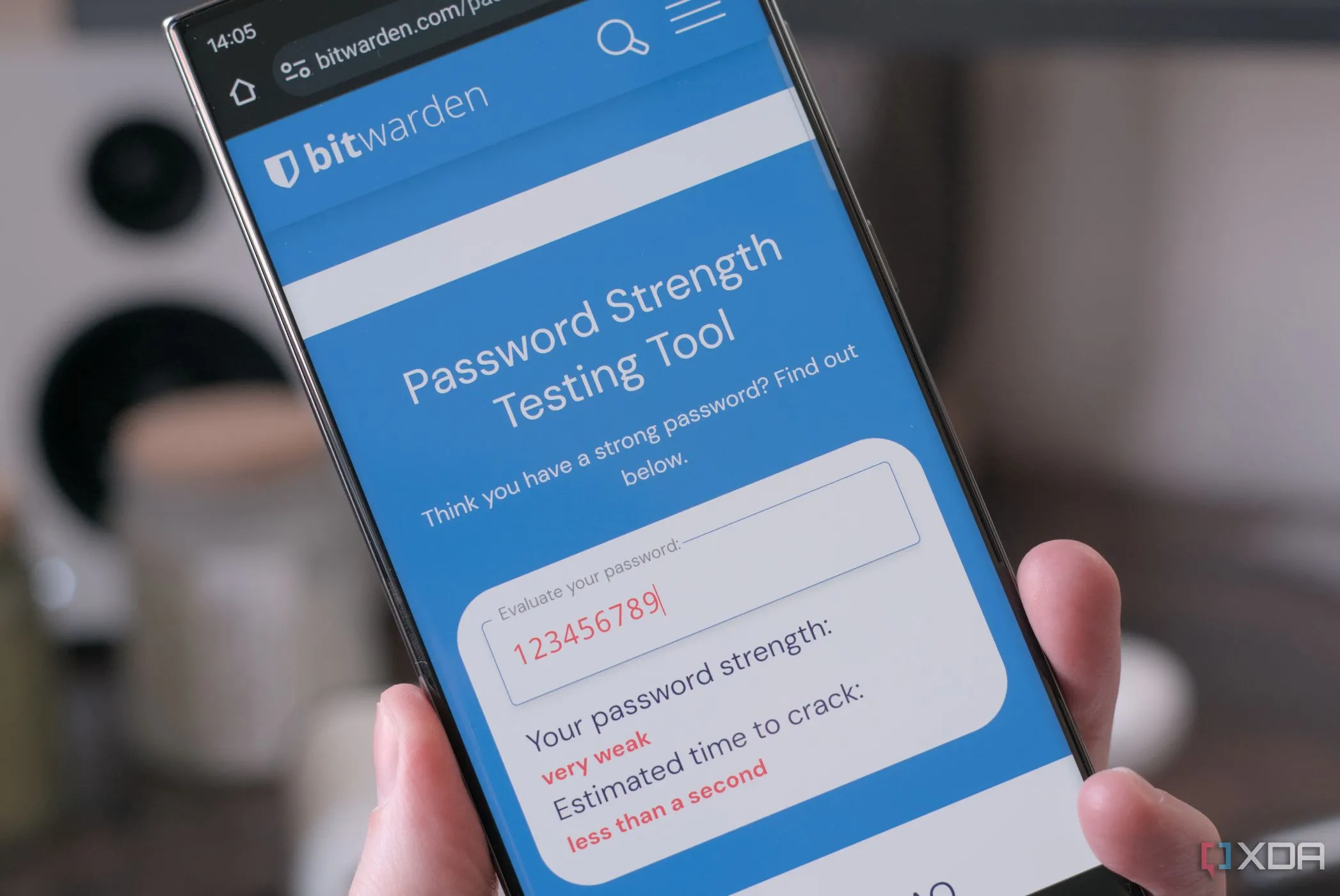

Một khía cạnh khác, đây là lý do tại sao việc thay đổi mật khẩu luôn là một thực hành được khuyến nghị khi nói về bất kỳ vụ vi phạm dịch vụ nào. Việc khuyến khích người dùng thay đổi mật khẩu không phải là “gieo rắc nỗi sợ hãi” khi không có thông tin, đặc biệt là khi việc xoay vòng mật khẩu định kỳ có thể được coi là một phần của các phương pháp hay nhất. Việc buộc phải xoay vòng mật khẩu là không tốt vì nó khiến người dùng tham gia vào các thực hành kém an toàn hơn nói chung, như lặp lại trên các mật khẩu hiện có, ghi chúng ra hoặc lưu chúng ở những vị trí không an toàn, nhưng bất kỳ ai nghiêm túc về bảo mật đều sẽ có trình quản lý mật khẩu và liên tục sử dụng mật khẩu mạnh mẽ, điều này phủ nhận mặt tiêu cực của việc xoay vòng mật khẩu.

Đúng vậy, kịch bản mà chính Valve bị tấn công hiện là giả định, vì Valve nói rằng dữ liệu SMS bị rò rỉ không liên quan đến tài khoản Steam, và Twilio phủ nhận bất kỳ sự xâm phạm nào. Chúng tôi nhận thức được sự thật đó, nhưng mọi vi phạm bảo mật đều là giả định cho đến khi nó xảy ra. Các vụ tấn công chỉ bị ngăn chặn bằng cách lập kế hoạch cho các giả định, và cách duy nhất để ngăn chặn một vụ vi phạm bảo mật là chủ động thay vì phản ứng; nếu bạn phản ứng, bạn đã quá muộn rồi. Hướng dẫn hiện đại (NIST SP-800-63B và UK NCSC) rõ ràng: khi có khả năng đáng tin cậy rằng thông tin đăng nhập của bạn đã bị lộ, bạn hãy thay đổi chúng. Điều này đôi khi được kết hợp như một phần của chiến lược phản ứng tự động được gọi là đặt lại theo sự kiện, không chỉ là chính sách xoay vòng mật khẩu thông thường. Với giá trị tiền mặt thực tế của một số kho đồ Steam và sự phổ biến của việc nhồi nhét thông tin đăng nhập, việc đặt lại một lần cộng với việc bật Trình xác thực di động Steam là một phản ứng ít tốn kém, mang lại hiệu quả cao. Gọi đó là “gieo rắc nỗi sợ hãi” là hiểu sai cả tiêu chuẩn và rủi ro.

Nếu bạn nghĩ ngân hàng của mình “có thể” đã bị tấn công bảo mật có khả năng cho phép kẻ tấn công truy cập vào tài khoản của bạn, và bạn không có thông tin để xác nhận điều đó theo bất kỳ cách nào, ngoài việc một số dữ liệu đã bị rò rỉ, bạn sẽ thay đổi mật khẩu ngay lập tức.

Coi Trọng Mọi Vi Phạm Bảo Mật: Bài Học Từ Vụ Lộ Dữ Liệu Steam

Tại sao không nên xem nhẹ “dữ liệu cũ”

Mặc dù có thể rất dễ dàng bác bỏ một thứ tầm thường như mã xác thực cũ và số điện thoại, nhưng vẫn có những lý do khiến dữ liệu này vẫn đáng lo ngại. Không chỉ là cách nó có thể được kết hợp với các bộ dữ liệu khác, mà còn là thực tế rằng một công ty nào đó trong chuỗi đã bị tấn công ngay từ đầu. Cho đến khi có tuyên bố khác, động thái an toàn nhất là luôn luôn giả định rằng có một mức độ rủi ro đối với tài khoản của bạn. Bằng cách đó, bạn có thể thực hiện các bước để tự bảo vệ mình một cách chủ động, thay vì chờ đợi một mối nguy hiểm tiềm tàng chỉ để phản ứng khi đã quá muộn. Trong kịch bản đó, tốt nhất, bạn có thể bị khóa tài khoản Steam của mình trong khi chờ bộ phận hỗ trợ của Valve chuyển quyền sở hữu trở lại cho bạn. Tệ nhất, bạn có thể mất quyền truy cập vào tài khoản của mình mãi mãi.

Hình ảnh kiểm tra độ mạnh mật khẩu "123456789"

Hình ảnh kiểm tra độ mạnh mật khẩu "123456789"

Để nhắc lại, một lần nữa, chúng ta biết bây giờ rằng Valve không bị tấn công. Chúng tôi cũng không nghĩ rằng có khả năng đáng kể nào ai đó sẽ phải chịu hậu quả hoặc mất quyền truy cập vào tài khoản Steam của họ do vụ rò rỉ này. Cá nhân chúng tôi tin rằng có khả năng một dịch vụ trung gian đã bị tấn công, và sẽ không có cách nào chuyển từ dịch vụ đó sang mạng nội bộ của Valve. Chúng tôi cũng không mong đợi thêm điều gì liên quan đến Valve trong vụ rò rỉ dữ liệu này. Tuy nhiên, lừa đảo có chủ đích là có thật, và vụ rò rỉ này cho phép điều đó xảy ra. Hơn nữa, ngay cả một cơ hội nhỏ bị tấn công cũng không có nghĩa là mọi người nên ngồi yên và chờ đợi nó xảy ra. Có lý do các công ty khuyến nghị thay đổi mật khẩu khi một dịch vụ bị tấn công, ngay cả khi dịch vụ đó nói rằng mật khẩu của họ đã được băm và mã hóa. Các hướng dẫn hiện đại phân biệt giữa việc xoay vòng định kỳ và đặt lại theo sự kiện, và một nghi ngờ hợp lý là quá đủ để chuyển từ xoay vòng định kỳ sang đặt lại theo sự kiện. Khi không có thông tin, luôn thận trọng là hành động tốt hơn.

Chúng tôi không khuyên bạn mất ngủ vì vụ rò rỉ này, nhưng có vẻ như sự kiện này đã làm nổi bật sự thiếu quan tâm rộng rãi hơn đối với việc rò rỉ dữ liệu cá nhân và bảo mật cá nhân. Mặc dù Valve về mặt kỹ thuật là đúng khi nói rằng số điện thoại không được liên kết trực tiếp với tài khoản, nhưng nhiều số này có thể được liên kết với tài khoản bằng một số nỗ lực. Chúng tôi cho rằng bất kỳ ai sử dụng mật khẩu yếu hơn và biết rằng họ đang có mặt trong các bộ dữ liệu khác nên thay đổi mật khẩu của họ, bởi vì bất kỳ ai mua bộ dữ liệu này đều có ý định sử dụng nó cho các cuộc tấn công lừa đảo và kết hợp nó với các bộ dữ liệu khác. Các bộ dữ liệu có thể được liên kết với nhau để xây dựng một bức tranh chính xác về bạn là ai, điều này giúp việc lừa đảo có chủ đích trở nên dễ dàng hơn, và đây chỉ là một dữ liệu nữa để thêm vào chồng. Trong trường hợp xấu nhất, một bộ dữ liệu ban đầu bị rò rỉ có thể là dấu hiệu cho thấy nhiều điều sẽ xảy ra, mặc dù chúng ta biết rằng điều đó có thể không phải là trường hợp ở đây. Ít nhất, hãy coi đây là cơ hội để sử dụng trình quản lý mật khẩu và cải thiện mật khẩu cũng như bảo mật tổng thể của bạn. Sau cùng, rất nhiều bộ dữ liệu đã được bán và truyền tay nhau chỉ để xuất hiện nhiều tháng sau đó lần đầu tiên.