Trong thế giới ảo hóa, Proxmox LXC (Linux Containers) luôn là một lựa chọn phổ biến nhờ tính nhẹ nhàng, chi phí tài nguyên tối thiểu và khả năng khởi động nhanh chóng. Tuy nhiên, trong hành trình xây dựng và quản lý các thiết lập home lab khác nhau, tôi nhận thấy mình có xu hướng lựa chọn Máy Ảo (VM) và các container Docker. Mặc dù LXC chắc chắn có vị trí riêng, bài viết này sẽ đi sâu vào những lý do chính khiến VM và Docker, thường được sử dụng kết hợp, mang lại trải nghiệm vượt trội cho các nhu cầu cụ thể của tôi.

1. Máy Ảo (VM) Mang Lại Khả Năng Cô Lập & Bảo Mật Vượt Trội

Tránh Các Rủi Ro Bảo Mật Tiềm Ẩn

Đây là điểm khác biệt quan trọng nhất. Khi nói đến sự cô lập, tôi muốn đề cập đến việc tách biệt một môi trường tính toán này khỏi môi trường khác, và quan trọng nhất là khỏi hệ thống máy chủ chính. Mỗi máy ảo (VM) chạy một hệ điều hành hoàn toàn độc lập, với nhân (kernel), không gian bộ nhớ và phần cứng ảo hóa riêng biệt.

Nếu một VM cụ thể bị xâm phạm do lỗi bảo mật, kẻ tấn công sẽ rất khó để tác động đến hệ thống máy chủ hoặc các VM khác. Nó không thể truy cập trực tiếp vào nhân, hệ thống tập tin hoặc các VM khác của máy chủ mà không tìm thấy lỗ hổng trong chính hypervisor.

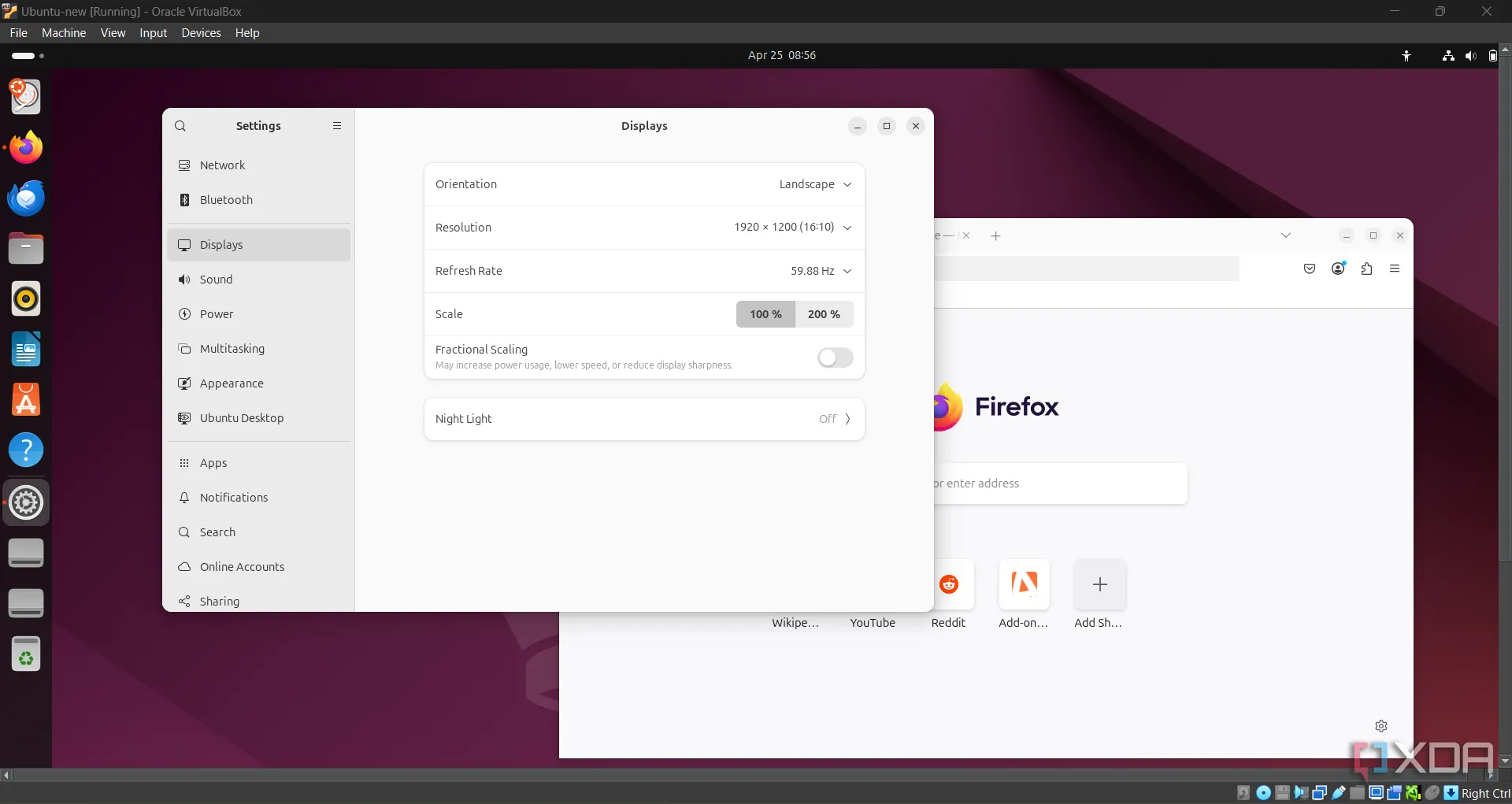

Màn hình chụp hệ điều hành Ubuntu đang chạy trong máy ảo VirtualBox trên Windows 11, minh họa khả năng cô lập của VM.

Màn hình chụp hệ điều hành Ubuntu đang chạy trong máy ảo VirtualBox trên Windows 11, minh họa khả năng cô lập của VM.

Ngược lại, các container LXC chia sẻ nhân (kernel) với hệ thống máy chủ. Đây là điểm khác biệt cơ bản. Mặc dù nó cung cấp khả năng cô lập quy trình tuyệt vời, tất cả các ứng dụng đều dựa vào cùng một nhân Linux của máy chủ Proxmox. Điều đó có nghĩa là, nếu kẻ tấn công tìm thấy lỗ hổng cấp kernel trong một LXC, chúng có thể truy cập vào hệ thống máy chủ và tất cả các LXC khác đang chạy trên máy chủ đó.

Bất cứ khi nào tôi cần thiết lập một phần mềm mã nguồn mở mới với một codebase mới, tôi sẽ cài đặt ứng dụng web thử nghiệm đó trên một VM. Nếu nó có lỗ hổng dẫn đến việc hệ thống bị xâm nhập hoàn toàn, phần mềm độc hại sẽ bị kẹt trong môi trường cô lập của VM. Tôi có thể đơn giản xóa VM bị xâm nhập và bắt đầu lại từ đầu.

2. Tận Dụng Passthrough Phần Cứng Chuyên Dụng Với Hiệu Năng Gốc

Trải Nghiệm Hiệu Suất Như Thiết Bị Gốc

Đây là nơi máy ảo (VM) thực sự tỏa sáng. Khả năng passthrough phần cứng là một tính năng mà LXC không thể sánh bằng. Với VM, tôi có thể thực hiện PCI passthrough. Điều này cho phép một máy ảo kiểm soát trực tiếp một thiết bị phần cứng vật lý. VM tương tác với thiết bị như thể nó được cắm trực tiếp vào bo mạch chủ của riêng nó. Cách tiếp cận này mang lại hiệu suất gần như gốc. Ví dụ, với GPU passthrough, tất cả các khả năng của GPU đều được dành riêng cho VM đó.

Thiết lập hai card đồ họa (dual GPU) bao gồm RTX 3080 Ti và GTX 1080, minh họa cho việc passthrough phần cứng chuyên dụng cho máy ảo.

Thiết lập hai card đồ họa (dual GPU) bao gồm RTX 3080 Ti và GTX 1080, minh họa cho việc passthrough phần cứng chuyên dụng cho máy ảo.

So với LXC, các container này hoạt động trên mô hình tài nguyên chia sẻ. Ở đây, LXC vẫn truy cập thiết bị thông qua nhân và driver của máy chủ. Nếu nhiều LXC cố gắng sử dụng cùng một thiết bị, nó thường dẫn đến các vấn đề về hiệu suất và thiết lập phức tạp.

Giả sử bạn đã tạo một VM chuyên dụng (một VM Ubuntu Server) cho máy chủ Jellyfin. Bạn có thể thực hiện PCI passthrough iGPU Intel hoặc GPU NVIDIA chuyên dụng trực tiếp cho VM này. Giờ đây, khi dịch vụ cần chuyển mã video 4K sang full-HD cho điện thoại của tôi, nó sẽ sử dụng GPU được gán cho VM trực tiếp. Điều này mang lại hiệu suất chất lượng cao mà không ảnh hưởng đến các dịch vụ khác. Rốt cuộc, GPU hoàn toàn được dành riêng cho VM.

Về mặt kỹ thuật, tôi có thể cấp quyền truy cập iGPU cho một LXC, nhưng sẽ có sự suy giảm hiệu suất và các vấn đề về độ ổn định. Bởi lẽ, iGPU được sử dụng bởi cả máy chủ Proxmox và Jellyfin khi bạn chạy Jellyfin trong một container LXC.

3. Docker Tối Ưu Cho Việc Container Hóa Cấp Độ Ứng Dụng

Máy ảo ảo hóa toàn bộ máy tính, trong khi Docker tập trung vào việc đóng gói các ứng dụng riêng lẻ vào các đơn vị cô lập và di động gọi là container. Mặc dù các container Docker này cung cấp khả năng cô lập, chúng vẫn chia sẻ nhân nền tảng của máy chủ. Đây là nơi tôi chạy Docker bên trong một VM và thêm một lớp bảo mật bổ sung.

Nếu, bằng cách nào đó, một kẻ tấn công tinh vi cố gắng thoát khỏi một trong các container Docker của tôi, chúng vẫn sẽ bị giới hạn trong VM. Chúng sẽ không có quyền truy cập trực tiếp vào nhân, hệ thống tập tin hoặc các VM khác của máy chủ của tôi.

Một lợi thế khác là các container Docker trong VM đó có thể dễ dàng tận dụng thiết bị được passthrough. Điều này tạo ra một con đường rõ ràng để tăng tốc phần cứng mà không cần cố gắng cấp quyền truy cập trực tiếp phần cứng phức tạp cho LXC. VM nhận được phần cứng, và Docker trong VM đó có thể sử dụng nó một cách dễ dàng.

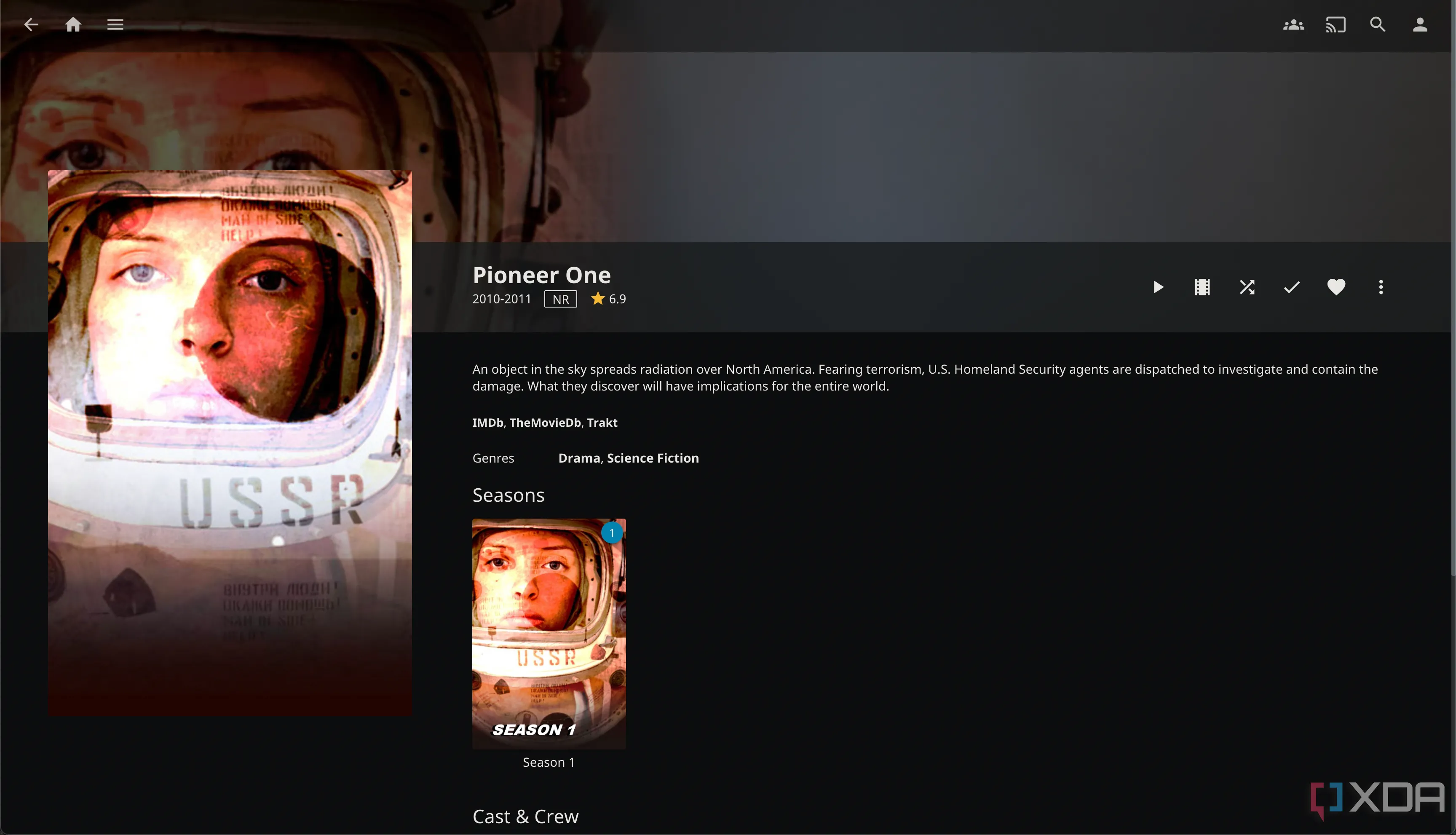

Giao diện ứng dụng Jellyfin hiển thị một chương trình TV, minh họa việc sử dụng máy ảo và passthrough GPU cho dịch vụ streaming media.

Giao diện ứng dụng Jellyfin hiển thị một chương trình TV, minh họa việc sử dụng máy ảo và passthrough GPU cho dịch vụ streaming media.

Chiến Lược Mạnh Mẽ Cho Người Dùng Chuyên Nghiệp

Đối với tôi, những lợi ích rõ ràng của máy ảo (VM), như khả năng tách biệt phần cứng hoàn toàn, phân bổ tài nguyên chuyên dụng và khả năng passthrough các thiết bị quan trọng như GPU, khiến chúng trở thành lựa chọn hoàn hảo cho các khối lượng công việc đòi hỏi cao và các ứng dụng nhạy cảm. Đồng thời, Docker vượt trội trong việc đóng gói và di động hóa ứng dụng.

Điều này không có nghĩa là LXC đã lỗi thời. Chúng khá tiện dụng trong các kịch bản cụ thể mà bạn cần tính nhẹ nhàng và việc chia sẻ nhân không phải là một hạn chế.

Kết luận:

Qua phân tích về khả năng cô lập vượt trội của máy ảo, lợi thế của việc passthrough phần cứng chuyên dụng để đạt hiệu suất gốc, cùng với sự kết hợp mạnh mẽ của Docker cho việc container hóa cấp ứng dụng bên trong VM, tôi tin rằng đây là chiến lược tối ưu cho các thiết lập home lab của mình. Mỗi công nghệ đều có điểm mạnh riêng, nhưng sự phối hợp giữa VM và Docker mang lại sự cân bằng lý tưởng giữa bảo mật, hiệu năng và tính linh hoạt.

Bạn có kinh nghiệm gì với Proxmox LXC, VM hay Docker trong home lab của mình? Hãy chia sẻ ý kiến và những lựa chọn của bạn trong phần bình luận dưới đây!