Bạn có nhiều hơn một phòng lab tại nhà (homelab)? Có thể bạn có một hệ thống tại nhà và một hệ thống khác được đặt ở nhà một thành viên trong gia đình, hoặc bạn đang phân tán hạ tầng công nghệ của mình giữa nơi ở chính và một căn nhà nghỉ dưỡng. Dù trong trường hợp nào, có một cách thông minh, bảo mật và đáng ngạc nhiên là dễ dàng để kết nối chúng: thiết lập một mạng riêng ảo (VPN) site-to-site sử dụng Tailscale. Đây là một thiết lập vô cùng mạnh mẽ, cho phép mỗi homelab truy cập vào lab kia và bạn có thể truy cập cả hai từ bất cứ đâu. Điều này có nghĩa là bạn có thể tập trung hóa việc sao lưu dữ liệu, chia sẻ các dịch vụ giữa các máy và quản lý chúng như thể chúng đang nằm trên cùng một mạng.

VPN Site-to-Site là gì và vì sao nên chọn Tailscale?

Khả năng kết nối nhiều mạng cùng lúc

Thiết lập Homelab Proxmox với VPN Tailscale

Thiết lập Homelab Proxmox với VPN Tailscale

Một VPN site-to-site kết nối toàn bộ các mạng với nhau, như thể chúng nằm trên cùng một mạng cục bộ (LAN). Điều này có nghĩa là các thiết bị trên Lab A có thể giao tiếp trực tiếp với các thiết bị trên Lab B mà không cần phải thực hiện các thao tác phức tạp như mở cổng (port forwarding) hay đường hầm SSH ngược rắc rối. Nếu bạn hình dung một VPN “điển hình” nơi tất cả lưu lượng truy cập của bạn được chuyển tiếp đến một máy chủ trước khi tiếp tục hành trình, thì VPN site-to-site cũng tương tự. Tuy nhiên, trong trường hợp này, chỉ lưu lượng truy cập được chỉ định cho mạng kia mới được chuyển tiếp.

Về lý do tại sao Tailscale được khuyến nghị, đây là một VPN “zero-config” (không cần cấu hình) được xây dựng trên nền tảng WireGuard. Nó rất dễ cài đặt, bảo mật theo mặc định và khả năng xuyên NAT (NAT traversal) hoạt động trơn tru, nghĩa là bạn không cần phải can thiệp vào bộ định tuyến hay tường lửa. Phần quan trọng nhất của phương trình này là tính năng định tuyến mạng con (subnet routing), yếu tố then chốt giúp VPN site-to-site trở nên khả thi và được tích hợp sẵn trong Tailscale.

Hướng dẫn này yêu cầu bạn có hai mạng con (subnets) khác nhau ở mỗi vị trí. Ví dụ, nếu ID mạng con trong lab A là 192.168.1.0 và dải máy chủ từ 192.168.1.1 đến 192.168.1.254, thì mạng con này không được trùng với lab B. Nếu chúng trùng nhau, bạn sẽ cần thay đổi nó trong cài đặt bộ định tuyến của mình để tránh sự chồng chéo địa chỉ IP.

Hướng dẫn cài đặt Tailscale trên từng máy chủ Homelab

Quy trình cài đặt đơn giản

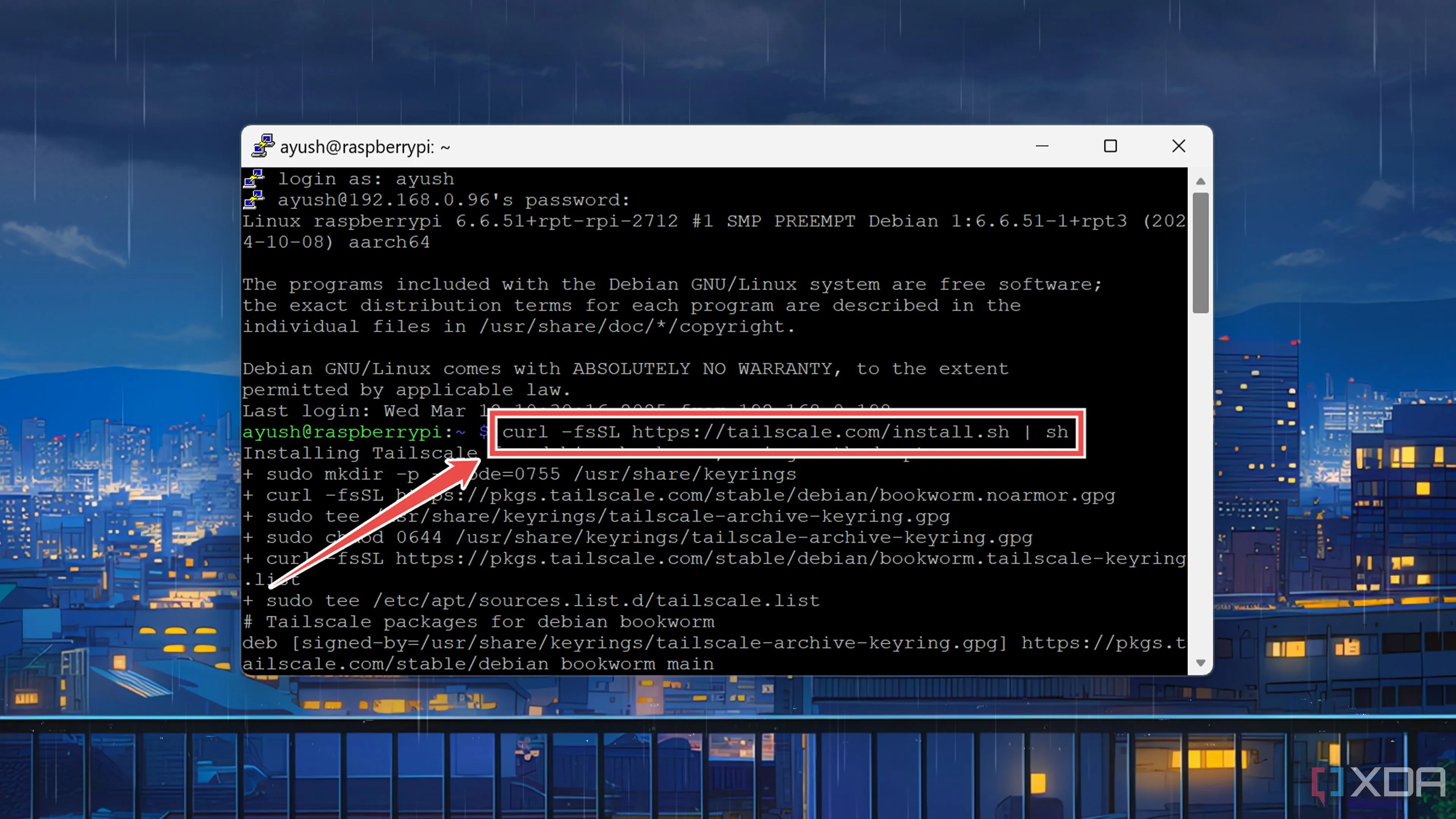

Lệnh Curl cài đặt Tailscale trên hệ điều hành Linux

Lệnh Curl cài đặt Tailscale trên hệ điều hành Linux

Bạn sẽ cần tạo một tài khoản Tailscale và cài đặt Tailscale trên mỗi trong hai máy chủ. Trên TrueNAS, ứng dụng này có sẵn trong danh mục ứng dụng. Đối với bất kỳ bản phân phối Linux nào khác, bạn có thể cài đặt bằng lệnh cơ bản sau:

curl -fsSL https://tailscale.com/install.sh | shKhi Tailscale đã được thiết lập và chạy, bạn cần đăng nhập vào tài khoản của mình trên mỗi máy. Để làm điều này, hãy tạo các khóa xác thực (auth keys) trong bảng điều khiển quản trị Tailscale của bạn, sau đó chạy lệnh sau trên mỗi máy, đảm bảo rằng mỗi máy có khóa xác thực riêng biệt:

sudo tailscale up --auth-key=KEYHERELệnh này sẽ khởi chạy Tailscale, đăng ký nó với tài khoản của bạn và thêm nó vào danh sách thiết bị của bạn. Khi cả hai máy đã kết nối, bạn sẽ thấy chúng trong bảng điều khiển thiết bị Tailscale của mình. Tiếp theo, bạn sẽ cần quảng bá các tuyến đường mạng con, và bước này có thể hơi phức tạp một chút.

Quảng bá các tuyến đường mạng con (Subnet Routes) qua Tailscale

Kích hoạt IPV4 Forwarding

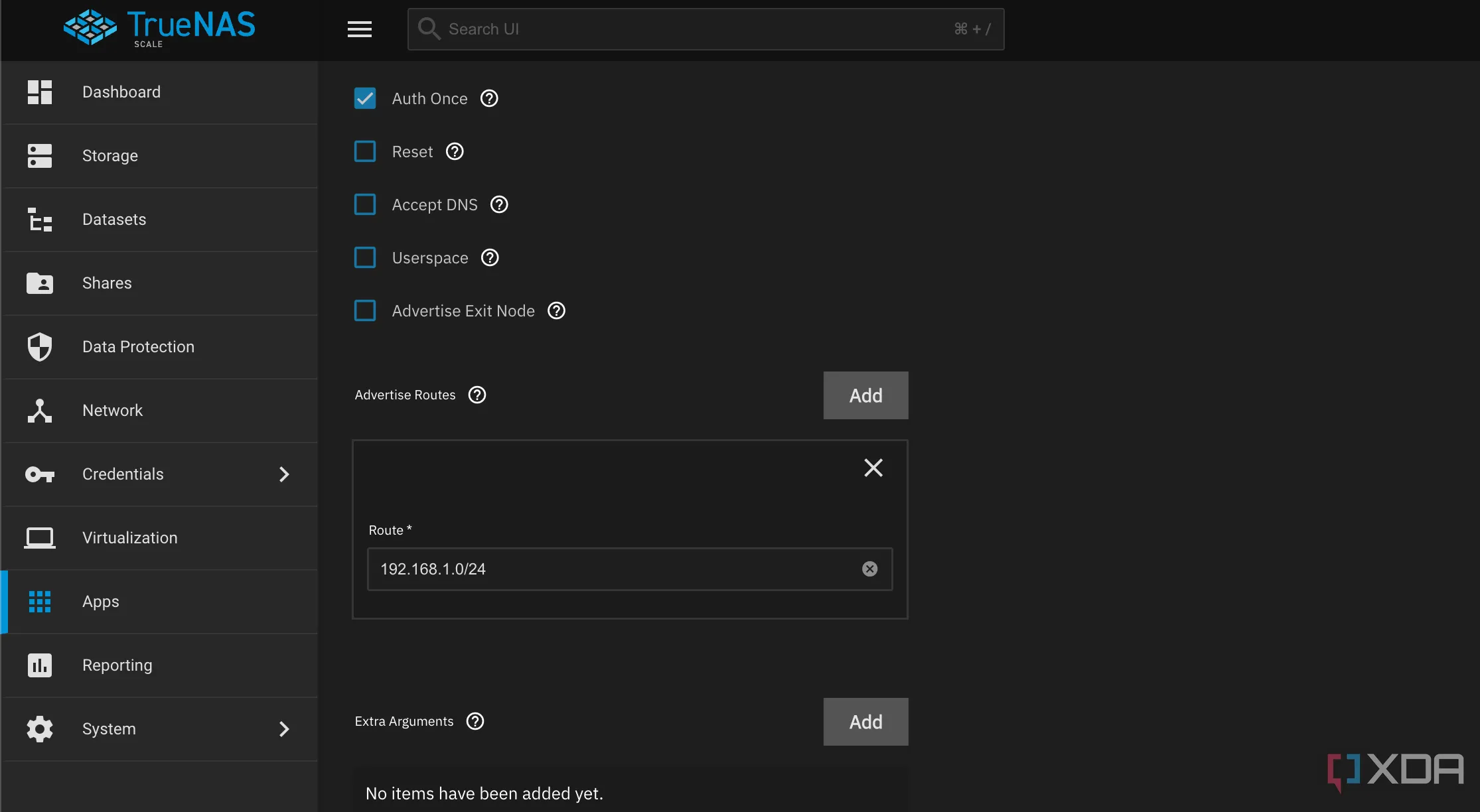

Thiết lập quảng bá tuyến đường mạng con trong TrueNAS Tailscale

Thiết lập quảng bá tuyến đường mạng con trong TrueNAS Tailscale

Tiếp theo, bạn sẽ muốn quảng bá các mạng con của mình qua mạng Tailscale để có thể truy cập các thiết bị riêng lẻ trên mạng. Trước khi làm điều đó, bạn cần kích hoạt tính năng chuyển tiếp IPv4 (ipv4 forwarding). Hướng dẫn cho việc này sẽ khác nhau tùy thuộc vào bản phân phối Linux của bạn, nhưng trên TrueNAS, nó nằm trong phần System, Advanced settings, và Sysctl. Thêm hai dòng sau với giá trị biến là “1”, kích hoạt chúng và sau đó bạn cần khởi động lại NAS của mình:

net.ipv4.ip_forward net.ipv4.conf.all.src_valid_markQuảng bá tuyến đường mạng con

Để quảng bá các mạng con của chúng ta, chúng ta sẽ giả định rằng Lab A đang sử dụng mạng con 192.168.1.0 và Lab B đang sử dụng mạng con 192.168.2.0. Để cho phép truy cập, bạn sẽ khởi động Tailscale trên Lab A với lệnh sau:

sudo tailscale up --advertise-routes=192.168.1.0/24 --accept-routesSau đó, trên Lab B, chạy lệnh sau:

sudo tailscale up --advertise-routes=192.168.2.0/24 --accept-routesNếu bạn đang sử dụng TrueNAS, bạn có thể Edit ứng dụng và thêm dải địa chỉ IP vào tham số Advertise routes thay thế.

Chấp nhận tuyến đường và hoàn tất cấu hình truy cập

Khi bạn đã khởi động Tailscale với các tuyến đường được quảng bá đó, bạn cần truy cập bảng điều khiển quản trị Tailscale và chấp nhận các tuyến đường mạng con đang được quảng bá. Giờ đây, các thiết bị được kết nối với mạng Tailscale của bạn sẽ có thể truy cập các thiết bị bằng địa chỉ IP trực tiếp. Ví dụ, bạn có thể truy cập bảng điều khiển bộ định tuyến của Lab A từ Lab B. Tuy nhiên, các thiết bị được khám phá bằng mDNS sẽ không hoạt động, mặc dù bạn có thể thử ZeroTier, một giải pháp thay thế có hỗ trợ mDNS. Dù sao, bạn vẫn có thể truy cập trực tiếp các thiết bị đó, chỉ là bạn sẽ không thể sử dụng các tên miền .local.

Có nhiều cách để bật VPN site-to-site, và đây là một trong những cách dễ nhất để thực hiện. Nó vẫn vô cùng an toàn, và mọi thứ đều được quản lý bởi mạng Tailscale của bạn. Nếu muốn, bạn có thể chuyển sang Headscale để tự lưu trữ mọi thứ, nhưng bảng điều khiển web của Tailscale vẫn đáp ứng tốt nhu cầu của nhiều người dùng.

Hãy cùng congnghemoi.net thảo luận thêm về những trải nghiệm của bạn khi thiết lập VPN site-to-site với Tailscale cho hệ thống homelab của mình nhé!